Ataques de repetição no WordPress: ameaça real ou mito exagerado?

Vamos esclarecer uma coisa primeiro.

Os ataques repetidos não parecem assustadores.

Eles não quebram senhas.

Eles não injetam código malicioso com texto verde de hacker voando por toda parte.

Eles são sorrateiros. Educados. E irritantemente eficazes.

E sim, elas se aplicam absolutamente a WordPress sites.

Principalmente se o seu site lida com logins, pagamentos, formulários de contato, solicitações AJAX ou qualquer coisa que envolva botões de "Enviar".

Então... O que é um ataque de repetição (em linguagem simples)?

Um ataque de repetição é basicamente isto:

Um atacante grava uma solicitação legítima — como um login, o envio de um formulário ou um pagamento — e a envia novamente. E novamente. E novamente.

Não é necessário ter habilidades de hacking.

Basta copiar → colar → lucro.

Se o seu site WordPress não verificar se uma solicitação já foi usada, ele exibirá a seguinte mensagem:

“Claro! Vamos fazer isso de novo.”

E é aí que começam os problemas.

Por que os sites WordPress são alvos principais

O WordPress não é inseguro por padrão, mas é flexível. E a flexibilidade convida a erros.

Eis por que os ataques de repetição adoram o WordPress:

- Os plugins nem sempre são gênios da segurança.

Alguns ignoram as verificações de nonce. Alguns reutilizam tokens. Alguns simplesmente torcem para que tudo dê certo. - Muitos pedidos confidenciais estão circulando.

Logins, finalizações de compra, redefinições de senha, formulários de contato — tudo isso e muito mais. - APIs AJAX e REST por toda parte

O WordPress moderno funciona com requisições em segundo plano. Hackers adoram requisições em segundo plano. - Ainda existem configurações incorretas de SSL.

Sim, em 2025. Infelizmente.

Como os ataques de repetição se parecem no mundo real

Não é teórico. É muito real.

Sequestro de login

Uma solicitação de login capturada é reutilizada. Sessão sequestrada. Outra pessoa agora é "você".

Pagamentos duplicados

Uma solicitação de finalização de compra → repetida → cobranças duplicadas (ou triplicadas). Os clientes entram em pânico. Você entra em pânico ainda mais.

Spam de formulários turbinado

Um único formulário de contato enviado e reproduzido 500 vezes. Sua caixa de entrada está lotada.

Endpoints de API abusados

Chamadas AJAX ou REST desprotegidas são repetidas até que seu servidor implore por misericórdia.

Nível Bônus: HTTP/3 e 0-RTT tornam isso mais complicado

Uma internet mais rápida traz consigo… surpresas divertidas.

O TLS 1.3 introduziu o 0-RTT (dados antecipados), que é reproduzível por design. Isso não é um bug — é física.

Se o seu site WordPress:

- Utiliza uma CDN

- Suporta HTTP/3

- Aceita dados iniciais sem validação.

Parabéns — você ampliou a janela de reprodução.

Se você não precisar Dados antecipados, desative-os. Ganhos de velocidade não compensam as dores de cabeça com segurança.

Como impedir ataques de repetição no WordPress (sem perder o sono)

Boas notícias: o WordPress já oferece as ferramentas. Você só precisa usá-las.

1. Use Nonces com seriedade.

Nonces = “número usado uma única vez”.”

São as defesas contra replay integradas do WordPress.

- Usar

wp_nonce_field()em formulários - Valide com

wp_verify_nonce() - Auditar código personalizado e plugins antigos

Se uma requisição não tiver um nonce válido, ela não será aceita. Simples assim.

2. Adicionar limites de tempo

Nem mesmo os bons pedidos devem durar para sempre.

- Adicionar carimbos de data/hora às solicitações

- Rejeite qualquer coisa com mais de alguns minutos.

Janela de reprodução fechada.

3. Tokens de uso único para ações sensíveis

Redefinição de senhas, links mágicos, confirmações de pagamento — use uma vez, expire rapidamente.

A maioria dos plugins mais robustos oferece suporte a isso. Ative a função.

4. HTTPS em todos os lugares (sem exceções)

O HTTPS criptografa o tráfego, tornando a captura de replays muito mais difícil.

- Forçar SSL

- Corrigir avisos de conteúdo misto

- Pare de fingir que o HTTP "provavelmente está bem".“

Não é.

5. Bloqueie as APIs AJAX e REST

Nunca confie em uma solicitação só porque ela "veio do seu site".“

- Estados de login obrigatórios

- Validar nonces

- Verificar permissões de usuário no servidor

Toda ação deve questionar: Quem é você, de verdade?

6. Monitore como um profissional paranoico

Você não precisa de medo — você precisa de visibilidade.

- Limitação de taxa

- Detecção de solicitações repetidas

- Plugins de segurança com registro de solicitações

Os ataques de repetição são repetitivos por natureza. Isso os torna detectáveis.

Para desenvolvedores de plugins (ou programadores personalizados do Brave)

Pontos extras se você:

- Verifique as funções do usuário, não apenas os números aleatórios.

- Evite armazenar formulários dinâmicos em cache.

- Torne a lógica de pagamento idempotente (duplicatas falham com segurança).

- Assinaturas e registros de data e hora seguros para webhooks

Seu eu do futuro lhe agradecerá.

Conclusão final: ataques repetidos são entediantes, mas perigosos.

Ataques de repetição não serão notícia.

Mas eles farão isso silenciosamente:

- Drenar dinheiro

- Sistemas de spam

- Minar a confiança

E os sites WordPress que os ignoram acabam aprendendo da pior maneira.

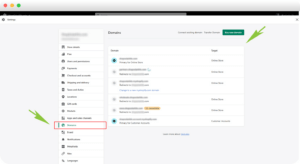

Em AIRSANG, Esse tipo de pensamento está intrínseco à nossa forma de trabalhar.

Nosso foco são sites que abrangem diferentes fronteiras., WordPress & Shopify Design e estabilidade da plataforma a longo prazo — não apenas a aparência do site no dia do lançamento.

Se você está criando um site internacional ou expandindo seu comércio eletrônico, siga a AIRSANG.

Entregamos em todo o mundo.

AIRSANG Oferece design de sites com excelente custo-benefício, identidade visual de marca e soluções de e-commerce. De Shopify e WordPress a imagens de produtos Amazon, Ajudamos marcas globais a construir, aprimorar e expandir seus negócios online.

Conceber e construir um sítio Web WordPress ou um sítio empresarial com um sistema de comércio eletrónico completo para si.

Requisitos personalizados ou orçamentos especiais

50 plugins são demais para uma loja virtual WordPress?

Design da imagem principal para conversão de batom da Amazon

Como os hackers roubam e-mails de administradores do WordPress (e como impedi-los)

O que faz uma base líquida da Amazon converter a imagem principal?

Como projetar uma imagem principal eficaz para cartuchos de filtro Amazon

Como duplicar páginas do WordPress sem danificar nada

Comparativo de cinco temas WordPress para animais de estimação

Comparando cinco temas de e-commerce de moda praia

Como desativar os comentários no WordPress (sem enlouquecer)

Erro 500 do WordPress: Quando seu site decide entrar em pânico

Como entrar em contato com o suporte da Shopify: um guia simples e sem complicações.

Como desativar uma loja Shopify: um guia claro e prático

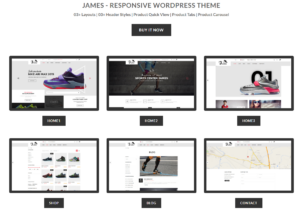

Comparação de cinco temas para lojas de calçados

Shopify vs Etsy: O confronto definitivo de vendas online

Seu site Shopify ou WordPress foi invadido? Veja o que fazer.

Como iniciar uma loja Shopify sem enlouquecer

A Shopify é confiável? Um guia claro para novos vendedores online.