Keine Produkte im Warenkorb.

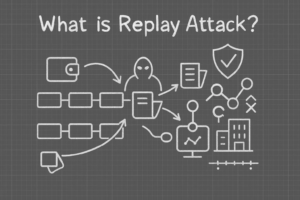

Sind Replay-Angriffe auch für WordPress-Websites relevant?

Wenn Leute über WordPress Im Bereich der IT-Sicherheit drehen sich die meisten Gespräche um bekannte Bedrohungen: Brute-Force-Angriffe, Malware-Einschleusungen, veraltete Plugins oder schwache Passwörter. Es gibt jedoch eine weitere Angriffsart, die oft unbemerkt bleibt – Replay-Angriffe.

Dies wirft natürlich eine wichtige Frage auf, die sich viele Website-Betreiber und Entwickler stellen:

Sind Replay-Angriffe auch auf WordPress-Websites möglich?

Die kurze Antwort lautet: Ja, Replay-Angriffe können auch bei WordPress-Websites vorkommen, je nachdem, wie Authentifizierung, APIs, Formulare und Drittanbieterintegrationen implementiert sind.

In diesem Artikel erklären wir Replay-Angriffe in einfachen Worten, wie sie funktionieren, warum WordPress unter bestimmten Bedingungen angreifbar sein kann und – was am wichtigsten ist – welche praktischen Schritte Sie unternehmen können, um das Risiko zu verringern.

Dies ist ein Sicherheitsthema, das technisch klingt, aber sobald man die dahinterliegende Logik versteht, wird die Bedrohung viel leichter zu erkennen und sich dagegen zu verteidigen.

Was ist ein Replay-Angriff? (Einfach erklärt)

Ein Replay-Angriff liegt vor, wenn ein Angreifer gültige Daten aus einer legitimen Anfrage abfängt und diese später wiederverwendet, um sich als echter Benutzer oder ein echtes System auszugeben.

Man kann es sich so vorstellen:

- Sie ziehen Ihre Zugangskarte durch den Schalter, um ein Gebäude zu betreten.

- Jemand zeichnet das Signal heimlich auf.

- Später wird dasselbe Signal erneut abgespielt, um die Tür wieder zu entriegeln.

Kein Passwortknacken.

Kein Rätselraten.

Man verwendet einfach etwas wieder, das schon einmal funktioniert hat.

Im Bereich der Websicherheit könnte dieses “Signal” Folgendes sein:

- Eine Anmeldeanfrage

- Ein Sitzungstoken

- Eine API-Signatur

- Formularübermittlung

- Ein Authentifizierungsheader

Wenn das System weder Aktualität, Zeitpunkt noch Einzigartigkeit überprüft, kann die wiederholte Anfrage als legitim akzeptiert werden.

Sind Replay-Angriffe auch für WordPress-Websites relevant?

Ja – aber nicht immer in der gleichen Weise wie bei Unternehmenssystemen oder Finanz-APIs.

WordPress selbst verfügt über integrierte Schutzmechanismen, die das Risiko verringern, aber Replay-Angriffe können in bestimmten Szenarien dennoch relevant werden, insbesondere wenn:

- Benutzerdefinierter Code wird hinzugefügt

- REST-APIs werden bereitgestellt

- Authentifizierungstoken werden unsachgemäß wiederverwendet

- Bewährte Sicherheitspraktiken werden ignoriert

Anstatt also zu fragen, ob Replay-Angriffe existieren Bei WordPress lautet die bessere Frage:

Unter welchen Bedingungen wird eine WordPress-Website anfällig für Replay-Angriffe?

Lass uns das genauer betrachten.

Wie WordPress Anfragen und Authentifizierung handhabt

Um Replay-Angriffe in WordPress zu verstehen, müssen wir verstehen, wie WordPress normalerweise Anfragen schützt.

1. WordPress-Nonces (Was sie tatsächlich tun)

WordPress verwendet Nonces (Zahlen, die nur einmal verwendet werden), um Aktionen wie die folgenden zu schützen:

- Formulareinreichungen

- AJAX-Anfragen

- Administratoraktionen

Ein Nonce trägt dazu bei, Folgendes sicherzustellen:

- Die Anfrage stammte von einem gültigen Benutzer.

- Die Anfrage ist aktuell (in der Regel zeitlich befristet).

- Die Anfrage wurde nicht unbegrenzt wiederverwendet.

Allein dies verhindert viele klassische Wiederholungsszenarien.

Allerdings sind Nonces:

- Zeitbasiert, nicht streng einmalig verwendbar

- Wird nicht automatisch auf jeden benutzerdefinierten Endpunkt angewendet

- Oft von Entwicklern missverstanden oder falsch verwendet

Wenn ein Entwickler einen benutzerdefinierten Endpunkt erstellt und die Nonce-Validierung überspringt, erhöht sich das Replay-Risiko.

2. Sitzungen und Cookies

WordPress basiert hauptsächlich auf:

- Authentifizierungs-Cookies

- In Cookies gespeicherte Sitzungs-IDs

Wenn ein Angreifer einen gültigen Cookie stiehlt (z. B. durch XSS, unsicheres WLAN oder Malware), kann er authentifizierte Anfragen so lange wiederholen, bis die Sitzung abläuft oder ungültig wird.

Dies ist nicht nur bei WordPress so – aber Ist anwendbar.

3. REST-API-Authentifizierung

Moderne WordPress-Websites verwenden häufig:

- REST-API-Endpunkte

- Headless WordPress

- Mobile Apps

- Integrationen von Drittanbietern

Wenn die REST-API-Authentifizierung wie folgt implementiert wird:

- Statische Token

- Langlebige API-Schlüssel

- Nicht unterschriebene Anfragen

Dann werden Replay-Angriffe zu einem echten Problem.

Häufige Replay-Angriffsszenarien in WordPress

Schauen wir uns an, wo Replay-Angriffe in realen WordPress-Umgebungen am wahrscheinlichsten auftreten.

1. Benutzerdefinierte REST-API-Endpunkte

Viele Entwickler erstellen benutzerdefinierte Endpunkte wie zum Beispiel:

/wp-json/custom/v1/order/wp-json/app/v1/login/wp-json/integration/v1/sync

Wenn diese Endpunkte:

- Akzeptiere dasselbe Token wiederholt

- Zeitstempel nicht validieren

- Überprüfen Sie keine Anforderungssignaturen.

Ein Angreifer, der eine gültige Anfrage abfängt, kann diese dann mehrfach wiederholen.

Dies kann zu Folgendem führen:

- Doppelte Aktionen

- Unbefugter Zugriff

- Datenmanipulation

2. Zahlungs- und Auftragsabwicklung

Replay-Angriffe sind besonders gefährlich, wenn sie mit Folgendem verbunden sind:

- Auftragserstellung

- Zahlungsbestätigung

- Abonnementaktivierung

Wenn eine Bestätigungsanfrage wiederholt werden kann, können Angreifer Folgendes tun:

- Doppelte Bestellungen auslösen

- Reaktivierung abgelaufener Dienste

- Zahlungsprüfungen umgehen

WooCommerce selbst bietet zwar Schutzmechanismen, doch Fehler passieren oft bei der benutzerdefinierten Zahlungslogik.

3. Login- und Authentifizierungs-APIs

Einige WordPress-Websites geben Folgendes preis:

- Benutzerdefinierte Login-APIs

- Authentifizierung der mobilen App

- JWT-basierte Authentifizierungssysteme

Falls JWTs:

- Nicht schnell verfallen

- Werden nicht gedreht

- werden unsicher gespeichert

Replay-Angriffe werden möglich.

4. Webhooks und Integrationen von Drittanbietern

WordPress empfängt häufig eingehende Webhooks von:

- Zahlungsportale

- Versanddienstleister

- CRM-Systeme

- Automatisierungswerkzeuge

Wenn Webhook-Anfragen nicht:

- Unterzeichnet

- Zeitgestempelt

- Serverseitig verifiziert

Ein Angreifer kann alte Webhook-Payloads erneut abspielen, um Aktionen erneut auszulösen.

Warum Replay-Angriffe oft übersehen werden

Replay-Angriffe wirken nicht so dramatisch wie Brute-Force-Angriffe oder Malware-Infektionen.

Es gibt keine offensichtliche “Hack”-Nachricht.

Keine beschädigte Homepage.

Keine plötzlichen Ausfallzeiten.

Stattdessen ist der Schaden oft subtil:

- Doppelte Datensätze

- Unerwartete Zustandsänderungen

- Seltsames Nutzerverhalten

- Inkonsistente Protokolle

Weil alles “legitim” aussieht, können Replay-Angriffe lange Zeit unbemerkt bleiben.

Sind Standard-WordPress-Websites vor Replay-Angriffen sicher?

Für einfache WordPress-Websites lautet die Antwort meistens ja.

Wenn Ihre Website:

- Verwendet Standard-Login

- Verwendet gut gepflegte Plugins

- Stellt keine benutzerdefinierten APIs bereit.

- Verwendet HTTPS ordnungsgemäß

Dann stellen Replay-Angriffe keine vorrangige Sorge dar.

Moderne WordPress-Websites sind jedoch heutzutage nur noch selten so einfach.

Sobald Sie Folgendes einführen:

- Architektur ohne Kopf

- Mobile Apps

- Benutzerdefinierte Dashboards

- Externe Integrationen

- Erweiterte WooCommerce-Abläufe

Die Relevanz von Replay-Angriffen nimmt deutlich zu.

Wie man das Risiko von Replay-Angriffen auf WordPress reduziert

Kommen wir nun zu den Lösungen – und zwar zu den praktischen.

1. Immer HTTPS verwenden (ohne Ausnahmen)

Ohne HTTPS:

- Anfragen können abgefangen werden

- Spielmarken können gestohlen werden

- Wiederholung wird trivial

HTTPS stellt sicher, dass Angreifer gültige Anfragen während der Übertragung nicht ohne Weiteres abfangen können.

Das ist nicht verhandelbar.

2. Nonces im benutzerdefinierten Code korrekt verwenden

Wenn Sie bauen:

- AJAX-Aktionen

- Administratorformulare

- Benutzerdefinierte Endpunkte

Stets:

- Generieren Sie Nonces.

- Validieren Sie sie serverseitig.

- Ablauffenster erzwingen

Gehen Sie niemals davon aus, dass “angemeldete Benutzer sicher sind”.”

3. Zeitstempel und Ablaufprüfungen hinzufügen

Für APIs und Webhooks:

- Fügen Sie den Anfragen Zeitstempel hinzu.

- Anfragen außerhalb eines akzeptablen Zeitfensters ablehnen

Dadurch wird das erneute Abspielen alter Anfragen sinnlos.

4. Signaturanforderungen verwenden

Anstelle von statischen Token:

- Signieren von Anfragen mithilfe gemeinsamer Geheimnisse

- Signaturen serverseitig überprüfen

Dadurch wird sichergestellt, dass eine erfasste Anfrage nicht ohne Weiteres verändert oder wiederverwendet werden kann.

5. Token-Lebensdauer begrenzen

Für JWT- oder API-Token:

- Verwenden Sie kurze Verfallszeiten

- Tauschen Sie die Spielsteine regelmäßig aus.

- Token widerrufen, wenn sie nicht mehr benötigt werden

Langlebige Token sind wiederspielfreundlich.

6. Protokolle und Anomalien überwachen

Replay-Angriffe hinterlassen oft Muster:

- Identische Nutzlasten wiederholt

- Anfragen, die in falscher Reihenfolge eintreffen

- Unerwartetes Zeitverhalten

Eine gute Protokollierung ermöglicht die Erkennung von Fehlern.

Sind Replay-Angriffe auf WordPress-Websites im realen Geschäftsbetrieb relevant?

Absolut – insbesondere bei grenzüberschreitenden und internationalen Anwendungsfällen.

Viele globale WordPress-Websites:

- Wir bedienen Nutzer in allen Regionen

- Integration mit mehreren Zahlungssystemen

- Nutzen Sie APIs, um Daten plattformübergreifend zu synchronisieren.

Je verteilter und automatisierter das System wird, desto wichtiger wird der Schutz vor Replay-Angriffen.

Sicherheit beschränkt sich nicht mehr nur auf Plugins – sie umfasst auch Architektur- und Designentscheidungen.

Schlussbetrachtung: Sicherheit ist Teil eines guten Webdesigns

Replay-Angriffe sind nicht das, was die meisten WordPress Anfänger sollten sich keine Sorgen machen – aber diese Probleme sind für moderne, skalierbare, API-gesteuerte WordPress-Websites sehr real.

Ob Replay-Angriffe auf eine WordPress-Website anwendbar sind, hängt von Folgendem ab:

- Wie die Website aufgebaut ist

- Wie Daten zwischen Systemen fließen

- Wie die Authentifizierung gehandhabt wird

Sicherheit ist mehr als nur eine technische Checkliste.

Das gehört zum professionellen Webdesign.

Wie AIRSANG helfen kann

Unter AIRSANG, Wir arbeiten hauptsächlich mit grenzüberschreitend tätigen Unternehmen und internationalen Marken. Unser Fokus geht über die Optik hinaus – wir legen großen Wert auf Struktur, Leistung und Sicherheit.

Egal ob Sie:

- Erstellung einer individuellen WordPress-Website

- Gestaltung eines WooCommerce-Shops für globale Nutzer

- Integration von APIs, Zahlungssystemen oder Diensten von Drittanbietern

Wir entwerfen und implementieren Websites, die nicht nur schön, sondern auch sicher, skalierbar und zuverlässig sind.

Wenn Sie sich fragen, ob Ihr WordPress Wenn Ihre Website ausreichend geschützt ist oder Sie ein Projekt planen, bei dem Sicherheit von Anfang an wichtig ist, helfen wir Ihnen gerne.

AIRSANG Verbindet grenzüberschreitende Erfahrung mit professionellem Webdesign, um Unternehmen zu unterstützen, die sicher und nachhaltig wachsen wollen.

Weltweiter Versand

AIRSANG bietet kostengünstiges Webdesign, visuelle Markenidentität und E-Commerce-Lösungen. Von Shopify und WordPress bis hin zu Amazon-Produktbildern, Wir helfen globalen Marken dabei, ihr Online-Geschäft aufzubauen, zu verbessern und auszubauen.

Wir entwerfen und erstellen für Sie eine WordPress-Website oder eine Unternehmensseite mit einem vollständigen eCommerce-System.

Bewertung: 1 von 5 Sternen

Individuelle Anforderungen oder spezielle Angebote

Bewertung: 1 von 5 Sternen

Sind 50 Plugins zu viel für einen WordPress-Onlineshop?

Verstehen der tatsächlichen Auswirkungen auf die Leistung 50 Plugins auf einer WordPress eCommerce-Website sind nicht automatisch ein Problem. In der Tat bestimmt die Anzahl allein selten die Leistung....

Hauptbilddesign für die Amazon-Lippenstift-Konvertierung

Einleitung: Gestaltung eines Lippenstift-Hauptbildes, das sich auf Amazon verkauft Wenn wir ein Hauptbild für einen Amazon-Lippenstift entwerfen, geht unsere Verantwortung weit über...

Wie Hacker WordPress-Admin-E-Mails stehlen (und wie man sie daran hindern kann)

Beginnen wir mit einer unbequemen Wahrheit: Ihre WordPress-Administrator-E-Mail ist wahrscheinlich weitaus öffentlicher, als Sie denken - und Hacker? Sie lieben das. Für sie ist deine...

Was macht ein Amazon Liquid Foundation-Hauptbild konvertieren

Einleitung: Bei der Gestaltung eines Hauptbildes für Amazon Liquid Foundation geht es nicht nur darum, ein Produkt schön aussehen zu lassen. Auf Amazon spielen das Hauptbild und...

Gestaltung eines effektiven Amazon-Hauptbildes für Filterpatronen

Einleitung: Bei der Gestaltung eines Hauptbildes für Amazon geht es nicht nur darum, ein Produkt attraktiv aussehen zu lassen. Es geht um Klarheit, Vertrauen und sofortiges Verständnis – insbesondere für ….

Replay-Angriffe auf WordPress: Reale Bedrohung oder übertriebener Mythos?

Eines vorweg: Replay-Angriffe sehen nicht bedrohlich aus. Sie knacken keine Passwörter. Sie injizieren keinen Schadcode mit überall herumfliegenden grünen Hacker-Texten. Sie sind heimtückisch….

Wie man WordPress-Seiten dupliziert, ohne etwas kaputt zu machen

Seien wir ehrlich: Manchmal möchte man keine neue Seite erstellen. Man möchte einfach dieselbe Seite … nur etwas anders. Gleiches Layout. Gleiche Blöcke. Gleiche Einstellungen. Denn ….

Vergleich von fünf WordPress-Themes für Haustiere

Einleitung Die Wahl des richtigen WordPress-Themes für Haustierbedarf ist mehr als nur eine Designentscheidung – sie beeinflusst direkt Benutzerfreundlichkeit, Skalierbarkeit und langfristiges Unternehmenswachstum. Haustierpflege und Haustiere...

Vergleich von fünf E-Commerce-Themes für Bademode

Einleitung Die Wahl des richtigen Themas für ein unabhängiges Bademoden- oder Dessousgeschäft ist nicht nur eine visuelle Entscheidung – sie beeinflusst direkt Konversionsraten, Skalierbarkeit und langfristigen Erfolg...

Wie man Kommentare in WordPress deaktiviert (ohne dabei den Verstand zu verlieren)

Sprechen wir über WordPress-Kommentare. Theoretisch sind Kommentare toll. Sie fördern Diskussionen, stärken die Community und lassen die Website lebendig wirken. In der Praxis? Sie sind oft ein Magnet für unerwünschte Besucher….

WordPress-Fehler 500: Wenn Ihre Website plötzlich abstürzt

Ihre WordPress-Seite funktionierte noch vor einer Minute einwandfrei. Sie haben die Seite aktualisiert. Und plötzlich – bumm 💥 – ein interner Serverfehler (500). Keine Erklärung. Keine Entschuldigung. Nur eine kalte, verwirrende Meldung, die im Grunde ….

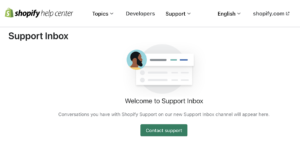

So kontaktieren Sie den Shopify-Support: Eine einfache und stressfreie Anleitung

Einen Shopify-Shop zu betreiben sollte spannend sein – nicht verwirrend. Wenn Fragen auftauchen oder Probleme Sie ausbremsen, bietet Shopify verschiedene Support-Optionen an, je nachdem, was Sie benötigen.

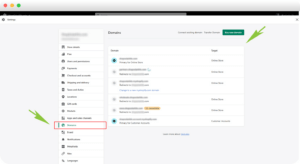

So deaktivieren Sie einen Shopify-Shop: Eine klare und praktische Anleitung

Die Deaktivierung eines Shopify-Shops ist nicht kompliziert, hat aber Konsequenzen, die viele Händler übersehen. Dieser Leitfaden erklärt den Prozess einfach und verständlich.

Vergleich von fünf Schuhladenkonzepten

Einleitung Die Wahl des richtigen Themas für ein unabhängiges Schuhgeschäft ist nicht nur eine visuelle Entscheidung – sie beeinflusst direkt die Skalierbarkeit, den täglichen Betrieb und die langfristige Konversionsrate....

Shopify vs. Etsy: Der ultimative Online-Verkaufs-Showdown

Einleitung: Zwei Plattformen betreten eine Bar… Wenn Shopify und Etsy Personen wären, wäre Etsy der charmante Freund, der bereits einen Stand hat….

Wurde Ihre Shopify- oder WordPress-Website gehackt? So gehen Sie vor

Einleitung: Das digitale Äquivalent zum Aufwachen vor einem zerbrochenen Fenster. Stellen Sie sich vor, Sie wachen auf, schnappen sich Ihren Morgenkaffee, klappen Ihren Laptop auf… und entdecken Ihre Website….

Wie man einen Shopify-Shop startet, ohne den Verstand zu verlieren

Einen Shopify-Shop zu eröffnen klingt glamourös. Man stellt sich vor, wie man mittags gemütlich Kaffee trinkt, Verkaufsbenachrichtigungen checkt und Freunden beiläufig erzählt: “Ja, mein Shop lief ganz gut …“.

Ist Shopify seriös? Ein klarer Leitfaden für neue Online-Händler.

Wenn Sie sich über E-Commerce-Plattformen informieren, haben Sie wahrscheinlich eine ganz bestimmte Frage in Google eingegeben: Ist Shopify seriös? Diese Frage ist absolut berechtigt. Ein Unternehmen zu gründen...