การโจมตีแบบ Replay Attack บน WordPress: ภัยคุกคามจริงหรือแค่เรื่องที่ถูกพูดเกินจริง?

ก่อนอื่นเรามาทำความเข้าใจเรื่องนี้ให้ชัดเจนก่อน.

การโจมตีแบบรีเพลย์ดูไม่น่ากลัวเลย.

พวกเขาไม่ทำลายรหัสผ่าน.

พวกเขาไม่ได้แทรกโค้ดที่เป็นอันตรายด้วยข้อความสีเขียวแบบแฮกเกอร์ที่กระจัดกระจายไปทั่ว.

พวกเขาเจ้าเล่ห์ สุภาพ และมีประสิทธิภาพอย่างน่ารำคาญ.

และใช่—กฎเหล่านี้ใช้ได้กับอย่างแน่นอน วordpress เว็บไซต์ต่างๆ.

โดยเฉพาะอย่างยิ่งหากเว็บไซต์ของคุณมีการจัดการเกี่ยวกับการเข้าสู่ระบบ การชำระเงิน แบบฟอร์มติดต่อ การร้องขอ AJAX หรือสิ่งใดก็ตามที่เกี่ยวข้องกับปุ่ม "ส่ง".

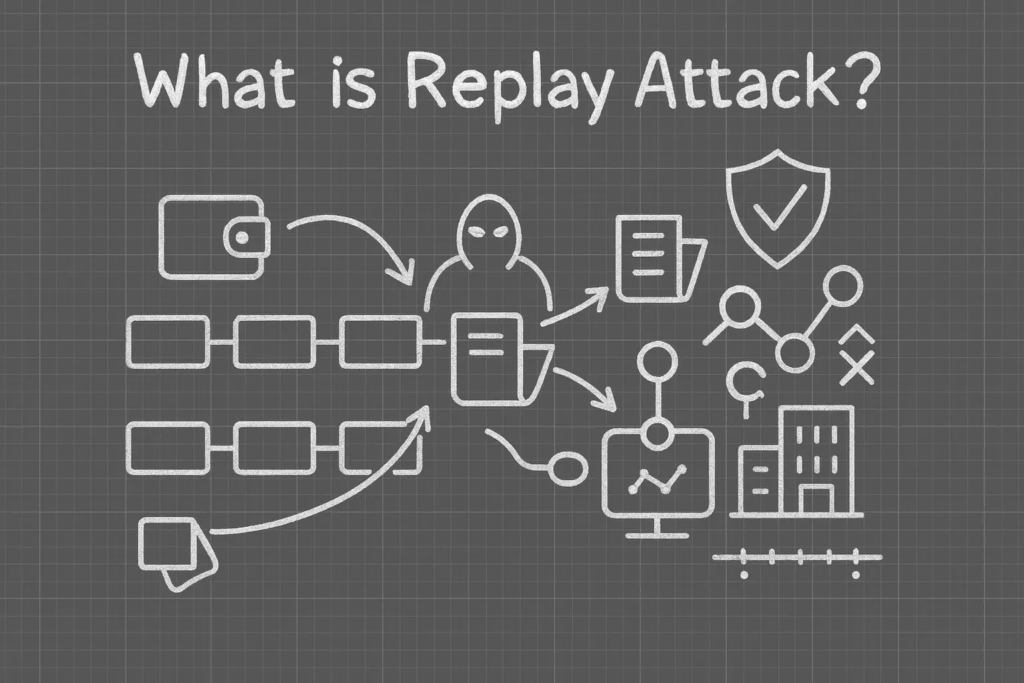

ดังนั้น… การโจมตีแบบ Replay Attack คืออะไร (อธิบายง่ายๆ ก็คือ)?

การโจมตีแบบรีเพลย์นั้นโดยพื้นฐานแล้วเป็นแบบนี้:

ผู้โจมตีจะบันทึกคำขอที่ถูกต้องตามกฎหมาย เช่น การเข้าสู่ระบบ การส่งแบบฟอร์ม หรือการชำระเงิน แล้วส่งคำขอนั้นซ้ำอีกครั้ง และอีกครั้ง และอีกครั้ง.

ไม่จำเป็นต้องมีทักษะการแฮ็ก.

แค่คัดลอก → วาง → ได้กำไร.

หากเว็บไซต์ WordPress ของคุณไม่ได้ตรวจสอบว่าคำขอถูกใช้งานไปแล้วหรือไม่ เว็บไซต์ของคุณก็จะแสดงข้อความว่า:

“ได้เลย! มาทำแบบนั้นอีกครั้งกันเถอะ”

และนั่นคือจุดเริ่มต้นของปัญหา.

เหตุใดเว็บไซต์ WordPress จึงตกเป็นเป้าหมายหลัก

โดยค่าเริ่มต้น WordPress ไม่ได้ไม่ปลอดภัย แต่มีความยืดหยุ่น และความยืดหยุ่นนั้นก็เปิดโอกาสให้เกิดข้อผิดพลาด.

นี่คือเหตุผลว่าทำไมการโจมตีแบบ Replay Attack ถึงชอบ WordPress:

- ปลั๊กอินไม่ได้ฉลาดเรื่องความปลอดภัยเสมอไป

บางระบบข้ามการตรวจสอบ nonce บางระบบนำโทเค็นกลับมาใช้ใหม่ บางระบบก็แค่หวังว่าทุกอย่างจะราบรื่น. - มีคำขอที่ละเอียดอ่อนมากมายส่งไปมา

การเข้าสู่ระบบ การชำระเงิน การรีเซ็ตรหัสผ่าน แบบฟอร์มติดต่อ—สารพัดอย่างเลย. - AJAX และ REST API มีอยู่ทุกหนทุกแห่ง

WordPress สมัยใหม่ทำงานโดยใช้การร้องขอในพื้นหลัง แฮกเกอร์ชอบการร้องขอในพื้นหลังเป็นอย่างมาก. - การตั้งค่า SSL ที่ไม่ถูกต้องยังคงมีอยู่

ใช่ ในปี 2025 น่าเสียดาย.

การโจมตีแบบรีเพลย์ในโลกแห่งความเป็นจริงมีลักษณะอย่างไร

ไม่ใช่เรื่องสมมติ แต่เป็นเรื่องจริง.

การโจรกรรมการเข้าสู่ระบบ

คำขอเข้าสู่ระบบที่ถูกดักจับจะถูกนำกลับมาใช้ใหม่ เซสชันถูกโจรกรรม คนอื่นกำลังสวมรอยเป็น "คุณ" แล้ว.

การชำระเงินซ้ำซ้อน

คำขอชำระเงินครั้งเดียว → ถูกเล่นซ้ำ → ถูกเรียกเก็บเงินสองเท่า (หรือสามเท่า) ลูกค้าตกใจ คุณยิ่งตกใจกว่า.

สแปมแบบฟอร์มขั้นเทพ

การส่งแบบฟอร์มติดต่อเพียงครั้งเดียวถูกเล่นซ้ำถึง 500 ครั้ง กล่องข้อความของคุณเต็มไปด้วยข้อความไร้สาระ.

การใช้งาน API Endpoint ในทางที่ผิด

การเรียกใช้ AJAX หรือ REST ที่ไม่มีการป้องกันจะถูกเล่นซ้ำไปเรื่อยๆ จนกว่าเซิร์ฟเวอร์ของคุณจะยอมแพ้.

ระดับโบนัส: HTTP/3 และ 0-RTT ทำให้ยากขึ้น

อินเทอร์เน็ตที่เร็วขึ้นมาพร้อมกับ…เรื่องเซอร์ไพรส์สนุกๆ.

TLS 1.3 ได้นำเสนอ 0-RTT (ข้อมูลเริ่มต้น) ซึ่งสามารถเล่นซ้ำได้ตามการออกแบบ นี่ไม่ใช่ข้อผิดพลาด แต่เป็นหลักฟิสิกส์.

หากเว็บไซต์ WordPress ของคุณ:

- ใช้ CDN

- รองรับ HTTP/3

- ยอมรับข้อมูลเบื้องต้นโดยไม่มีการตรวจสอบความถูกต้อง

ขอแสดงความยินดี คุณได้ขยายช่วงเวลาการรับชมซ้ำแล้ว.

ถ้าคุณไม่ทำ ความต้องการ ข้อมูลเบื้องต้น ให้ปิดใช้งานไปเลย ความเร็วที่เพิ่มขึ้นไม่คุ้มกับปัญหาด้านความปลอดภัย.

วิธีป้องกันการโจมตีแบบ Replay Attack บน WordPress (โดยไม่ต้องนอนไม่หลับ)

ข่าวดี: WordPress มีเครื่องมือให้คุณแล้ว คุณแค่ต้องใช้งานมันเท่านั้น.

1. ใช้ Nonces อย่างจริงจัง

Nonces = “หมายเลขที่ใช้เพียงครั้งเดียว”

นั่นคือระบบป้องกันการโจมตีซ้ำในตัวของ WordPress.

- ใช้

wp_nonce_field()ในรูปแบบต่างๆ - ตรวจสอบความถูกต้องด้วย

wp_verify_nonce() - ตรวจสอบโค้ดที่เขียนขึ้นเองและปลั๊กอินรุ่นเก่า

ถ้าคำขอไม่มีค่า nonce ที่ถูกต้อง คำขอนั้นก็จะไม่ผ่านเข้ามา ง่ายๆ แค่นั้นเอง.

2. เพิ่มขีดจำกัดเวลา

แม้แต่คำขอที่ดีก็ไม่ควรคงอยู่ตลอดไป.

- เพิ่มการประทับเวลาให้กับคำขอ

- ปฏิเสธไฟล์ใดๆ ที่เก่าเกินกว่าสองสามนาที

หน้าต่างเล่นซ้ำปิดลงแล้ว.

3. โทเค็นใช้ครั้งเดียวสำหรับการดำเนินการที่ละเอียดอ่อน

การรีเซ็ตรหัสผ่าน ลิงก์วิเศษ การยืนยันการชำระเงิน—ใช้ได้ครั้งเดียว หมดอายุเร็ว.

ปลั๊กอินส่วนใหญ่รองรับฟังก์ชันนี้ เปิดใช้งานได้เลย.

4. ต้องใช้ HTTPS ทุกที่ (ไม่มีข้อยกเว้น)

HTTPS เข้ารหัสข้อมูล ทำให้การดักฟังการโจมตีซ้ำทำได้ยากขึ้นมาก.

- บังคับใช้ SSL

- แก้ไขคำเตือนเนื้อหาผสม

- เลิกแสร้งทำเป็นว่า HTTP นั้น "น่าจะใช้ได้ดี"“

ไม่ใช่อย่างนั้น.

5. รักษาความปลอดภัยของ AJAX และ REST API

อย่าเชื่อถือคำขอใดๆ เพียงเพราะมัน "มาจากเว็บไซต์ของคุณ"“

- ต้องมีสถานะการเข้าสู่ระบบ

- ตรวจสอบค่า nonces

- ตรวจสอบสิทธิ์การใช้งานของผู้ใช้ฝั่งเซิร์ฟเวอร์

ทุกการกระทำควรตั้งคำถามกับตัวเองว่า: คุณเป็นใครกันแน่?

6. เฝ้าติดตามอย่างใกล้ชิดเหมือนมืออาชีพที่หวาดระแวง

คุณไม่จำเป็นต้องกลัว คุณแค่ต้องการการเปิดเผยตัวตน.

- การจำกัดอัตรา

- การตรวจจับคำขอซ้ำ

- ปลั๊กอินรักษาความปลอดภัยพร้อมระบบบันทึกคำขอ

การโจมตีแบบรีเพลย์มีลักษณะซ้ำซาก ทำให้สามารถตรวจจับได้.

สำหรับนักพัฒนาปลั๊กอิน (หรือผู้เขียนโค้ดแบบกำหนดเองของ Brave)

จะได้คะแนนพิเศษหากคุณ:

- ตรวจสอบบทบาทของผู้ใช้ ไม่ใช่แค่ค่า nonce เท่านั้น

- หลีกเลี่ยงการแคชแบบฟอร์มแบบไดนามิก

- ทำให้ตรรกะการชำระเงินเป็นแบบ idempotent (หากมีการทำซ้ำจะล้มเหลวอย่างปลอดภัย)

- การรักษาความปลอดภัยลายเซ็นและเวลาของเว็บฮุค

ตัวคุณในอนาคตจะรู้สึกขอบคุณ.

บทสรุปสุดท้าย: การโจมตีด้วยการเล่นซ้ำนั้นน่าเบื่อ แต่ก็อันตราย

การโจมตีแบบรีเพลย์จะไม่เป็นข่าวใหญ่.

แต่พวกเขาจะทำอย่างเงียบๆ:

- ดูดเงิน

- ระบบสแปม

- บ่อนทำลายความไว้วางใจ

และเว็บไซต์ WordPress ที่เพิกเฉยต่อสิ่งเหล่านี้ในที่สุดก็จะได้รับบทเรียนราคาแพง.

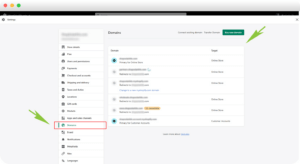

ที่ AIRSANG, ความคิดแบบนี้เป็นส่วนหนึ่งของวิธีการทำงานของเราอยู่แล้ว.

เรามุ่งเน้นที่เว็บไซต์ข้ามพรมแดน, วordpress - ช็อปฟี่ การออกแบบและความเสถียรของแพลตฟอร์มในระยะยาว ไม่ใช่แค่รูปลักษณ์ของเว็บไซต์ในวันเปิดตัวเท่านั้น.

หากคุณกำลังสร้างเว็บไซต์ระดับนานาชาติ หรือขยายธุรกิจอีคอมเมิร์ซ จงติดตาม AIRSANG.

จัดส่งทั่วโลก

AIRSANG ให้บริการออกแบบเว็บไซต์ สร้างเอกลักษณ์แบรนด์ และโซลูชันอีคอมเมิร์ซที่คุ้มค่า ตั้งแต่ Shopify และ WordPress ไปจนถึงภาพสินค้าสำหรับ Amazon, เราช่วยแบรนด์ระดับโลกสร้าง พัฒนา และขยายธุรกิจออนไลน์ของพวกเขา.

ออกแบบและสร้างเว็บไซต์ WordPress หรือเว็บไซต์องค์กรพร้อมระบบอีคอมเมิร์ซครบวงจรสำหรับคุณ.

ข้อกำหนดเฉพาะหรือใบเสนอราคาพิเศษ

การใช้ปลั๊กอิน 50 ตัวมากเกินไปสำหรับร้านค้าออนไลน์ที่ใช้ WordPress หรือไม่?

ภาพหลักสำหรับการแปลงลิปสติกเป็นสินค้าสำหรับ Amazon

แฮกเกอร์ขโมยอีเมลผู้ดูแลระบบ WordPress ได้อย่างไร (และวิธีป้องกัน)

อะไรทำให้รองพื้นชนิดเหลวของ Amazon (ภาพหลัก) ขายดี?

การออกแบบภาพหลัก Amazon ที่มีประสิทธิภาพสำหรับตลับกรอง

วิธีคัดลอกหน้าเว็บ WordPress โดยไม่ทำให้ระบบเสียหาย

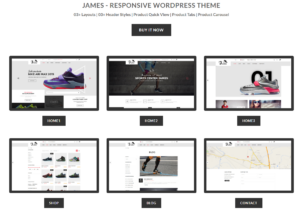

เปรียบเทียบธีม WordPress สำหรับสัตว์เลี้ยง 5 แบบ

เปรียบเทียบธีมอีคอมเมิร์ซชุดว่ายน้ำ 5 แบบ

วิธีปิดการแสดงความคิดเห็นใน WordPress (โดยไม่ต้องเสียสติ)

ข้อผิดพลาด WordPress 500: เมื่อเว็บไซต์ของคุณเกิดอาการผิดปกติ

วิธีติดต่อฝ่ายสนับสนุนของ Shopify: คู่มือที่ง่ายและไม่ยุ่งยาก

วิธีปิดใช้งานร้านค้า Shopify: คู่มือที่ชัดเจนและใช้งานได้จริง

เปรียบเทียบธีมร้านขายรองเท้า 5 แบบ

Shopify ปะทะ Etsy: การประลองการขายออนไลน์ครั้งยิ่งใหญ่

เว็บไซต์ Shopify หรือ WordPress ของคุณถูกแฮ็กหรือไม่? นี่คือสิ่งที่คุณควรทำ

วิธีเริ่มต้นร้านค้า Shopify โดยไม่เสียสติ

Shopify น่าเชื่อถือหรือไม่? คู่มือฉบับสมบูรณ์สำหรับผู้ขายออนไลน์มือใหม่