まず最初に何かを明確にしておきましょう。.

リプレイ攻撃は怖くないようです。.

彼らはパスワードを破りません。.

緑色のハッカーのテキストが飛び交う悪質なコードを挿入することはありません。.

彼らは卑劣で、礼儀正しく、そしてうっとうしいほど効果的です。.

そして、もちろん、 ワードプレス サイト。.

特に、サイトがログイン、支払い、連絡フォーム、AJAX リクエスト、または「送信」ボタンを伴うものを処理する場合はそうです。.

では…リプレイ攻撃とは何でしょうか (人間の言葉で)?

リプレイ攻撃は基本的に次のようになります。

攻撃者は、ログイン、フォームの送信、支払いなどの正当なリクエストを記録し、それを再度送信します。そして、それを何度も繰り返します。.

ハッキングスキルは必要ありません。.

コピー→貼り付け→利益を得るだけ。.

WordPress サイトがリクエストがすでに使用されているかどうかを確認しない場合は、サイトは次のように表示します。

“「もちろん!またやりましょう。」”

そして、そこから問題が始まります。.

WordPressサイトが主な標的となる理由

WordPressはデフォルトで安全ではないわけではありませんが、柔軟性が求められます。そして、柔軟性はミスを招きます。.

リプレイ攻撃が WordPress を好む理由は次のとおりです。

- プラグインは必ずしもセキュリティの天才ではない

nonce チェックを省略する人もいれば、トークンを再利用する人もいます。ただ最善を祈る人もいます。. - デリケートな要望が飛び交う

ログイン、チェックアウト、パスワードのリセット、連絡フォームなど、何でもお任せください。. - AJAXとREST APIをどこでも

最新のWordPressはバックグラウンドリクエストで動作します。ハッカーはバックグラウンドリクエストを好みます。. - SSLの誤った設定は依然として存在する

はい、2025年です。残念ながら。.

現実世界におけるリプレイ攻撃の実態

理論的なものではなく、非常に現実的です。.

ログインハイジャック

キャプチャされたログインリクエストが再利用され、セッションがハイジャックされ、誰かが「あなた」になりすましています。.

重複支払い

一度のチェックアウトリクエスト → 再度のリクエスト → 二重(または三重)の請求。お客様はパニックになり、あなたもさらにパニックになります。.

ステロイドを使ったフォームスパム

たった1回のお問い合わせフォームの送信が500回も再生され、受信箱が悲鳴を上げています。.

悪用されたAPIエンドポイント

保護されていない AJAX または REST 呼び出しは、サーバーが助けを求めるまで繰り返し実行されます。.

ボーナスレベル: HTTP/3 と 0-RTT でさらに複雑に

より高速なインターネットには…楽しいサプライズが付いてきます。.

TLS 1.3では0-RTT(早期データ)が導入されましたが、これは設計上、再生可能です。これはバグではなく、物理的な現象です。.

WordPress サイトの場合:

- CDNを使用する

- HTTP/3をサポート

- 検証なしで初期データを受け入れる

おめでとうございます。リプレイウィンドウが拡張されました。.

もしそうなら 必要 早期データの場合は無効にしてください。速度向上はセキュリティ上の問題に見合うものではありません。.

WordPress のリプレイ攻撃を阻止する方法(睡眠を妨げずに)

朗報です。WordPress にはすでに必要なツールが揃っています。あとはそれを使うだけです。.

1.ナンスを正しく使う

nonce = 「一度だけ使用される番号」“

これらは WordPress に組み込まれたリプレイ防御です。.

- 使用

wp_nonce_field()フォームで - 検証する

wp_verify_nonce() - カスタムコードと古いプラグインを監査する

リクエストに有効な nonce がない場合、リクエストは受け入れられません。簡単です。.

2. 時間制限を追加する

良いリクエストであっても、永遠に存続するべきではありません。.

- リクエストにタイムスタンプを追加する

- 数分以上経過したものは拒否する

再生ウィンドウが閉じられました。.

3. センシティブなアクションのためのワンタイムトークン

パスワードのリセット、マジックリンク、支払いの確認など、一度使用するとすぐに期限切れになります。.

本格的なプラグインのほとんどはこれをサポートしています。オンにしてください。.

4. HTTPS Everywhere(例外なし)

HTTPS はトラフィックを暗号化するため、リプレイのキャプチャが非常に困難になります。.

- SSLを強制する

- 混合コンテンツの警告を修正

- HTTPは「おそらく大丈夫」というふりをやめる“

そうではありません。.

5. AJAXとREST APIをロックダウンする

「自分のサイトから来た」という理由だけでリクエストを信頼しないでください。“

- ログイン状態を要求する

- ノンスを検証する

- サーバー側でユーザー権限を確認する

すべての行動は「あなたは本当は何者なのか?」と問うべきです。

6. 偏執的なプロのように監視する

恐れる必要はありません。必要なのは可視性です。.

- レート制限

- 繰り返しリクエストの検出

- リクエストログ機能を備えたセキュリティプラグイン

リプレイ攻撃は本質的に反復的なため、検出可能です。.

プラグイン開発者(または勇敢なカスタムコーダー)向け

以下の場合は追加クレジットが付与されます:

- ノンスだけでなくユーザーロールもチェック

- 動的フォームのキャッシュを避ける

- 支払いロジックをべき等にする(重複は安全に失敗する)

- 安全なWebhook署名とタイムスタンプ

将来のあなたは感謝するでしょう。.

最終結論:リプレイ攻撃は退屈だが危険

リプレイ攻撃は大ニュースにはならない。.

しかし、彼らは静かにこう言うだろう。

- お金を浪費する

- スパムシステム

- 信頼を損なう

そして、それを無視する WordPress サイトは、最終的には苦い経験をすることになります。.

で エアサン, このような考え方は私たちの仕事のやり方に組み込まれています。.

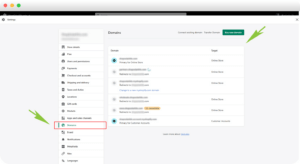

私たちは国境を越えたウェブサイトに焦点を当てています。, ワードプレス & Shopify サイトの公開日の見た目だけでなく、デザイン、長期的なプラットフォームの安定性も考慮します。.

国際的なサイトを構築し、eコマースを拡大する場合は、AIRSANG をフォローしてください。.

世界中に配送

エアサン 費用対効果の高いウェブサイトデザイン、ブランドビジュアルアイデンティティ、そしてeコマースソリューションを提供します。ShopifyやWordPressからAmazonの製品画像まで、, 私たちは、グローバルブランドがオンライン ビジネスを構築、向上、成長できるよう支援します。.

WordPressのウェブサイトや、完全なeコマースシステムを備えたコーポレートサイトをデザイン・構築します。.

WordPress の電子商取引ストアに 50 個のプラグインは多すぎますか?

Amazon リップスティックコンバージョンのメイン画像デザイン

ハッカーがWordPress管理者のメールアドレスを盗む方法(そしてそれを阻止する方法)

Amazonのリキッドファンデーションのメイン画像がコンバージョンにつながる理由

フィルターカートリッジの効果的なAmazonメインイメージのデザイン

WordPressページを何も壊さずに複製する方法

ペット向けWordPressテーマ5選を比較

5つの水着eコマーステーマを比較

WordPressでコメント機能をオフにする方法(気が狂わずに)

WordPress 500エラー:ウェブサイトがパニックに陥ったとき

Shopifyサポートへの問い合わせ方法:シンプルでストレスフリーなガイド

Shopifyストアを非アクティブ化する方法:分かりやすく実践的なガイド

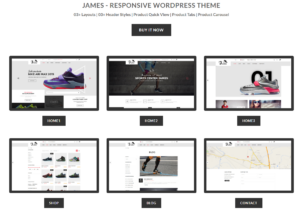

5つの靴店のテーマを比較

Shopify vs Etsy:究極のオンライン販売対決

ShopifyまたはWordPressサイトがハッキングされたら?対処法はこちら

頭を悩ませることなくShopifyストアを始める方法

Shopifyは本当に信頼できるのか?オンラインセラー初心者のための分かりやすいガイド