人々が話すとき ワードプレス セキュリティに関する話題の多くは、ブルートフォース攻撃、マルウェアインジェクション、古いプラグイン、脆弱なパスワードといった、おなじみの脅威を中心に展開されます。しかし、見過ごされがちな別の種類の攻撃、それがリプレイ攻撃です。.

当然のことながら、多くのサイト所有者や開発者が次のような重要な疑問を抱くことになります。

リプレイ攻撃は WordPress サイトに適用されますか?

簡単に答えると、はい、認証、API、フォーム、サードパーティ統合の実装方法によっては、リプレイ攻撃が WordPress サイトに適用される場合があります。.

この記事では、リプレイ攻撃をわかりやすく解説し、その仕組み、特定の状況下で WordPress が脆弱になる理由、そして最も重要な点として、リスクを軽減するために実行できる実用的な手順について説明します。.

これは技術的なセキュリティの話題ですが、その背後にあるロジックを理解すれば、脅威を認識して防御することがはるかに容易になります。.

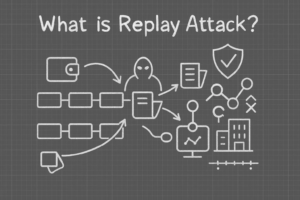

リプレイ攻撃とは?(簡単に言うと)

リプレイ攻撃は、攻撃者が正当なリクエストから有効なデータを取得し、それを後で再利用して実際のユーザーまたはシステムになりすますときに発生します。.

次のように考えてみましょう。

- アクセスカードをスワイプして建物に入る

- 誰かが密かに信号を録音する

- その後、同じ信号を再生して再びドアのロックを解除します

パスワードクラッキングはありません。.

推測する必要はありません。.

一度動作したものを再利用するだけです。.

Web セキュリティでは、その「シグナル」は次のようになります。

- ログインリクエスト

- セッショントークン

- API署名

- フォームの送信

- 認証ヘッダー

システムが新鮮さ、タイミング、または一意性を検証しない場合、再送信されたリクエストは正当なものとして受け入れられる可能性があります。.

リプレイ攻撃は WordPress サイトに適用されますか?

はい。ただし、必ずしもエンタープライズ システムや金融 API と同じ方法とは限りません。.

WordPress 自体にはリスクを軽減する保護機能が組み込まれていますが、特に次のような特定のシナリオでは、リプレイ攻撃が依然として問題となる可能性があります。

- カスタムコードが追加されました

- REST APIが公開されている

- 認証トークンが不適切に再利用される

- セキュリティのベストプラクティスが省略されている

だから、リプレイ攻撃があるかどうかを問うのではなく 存在する WordPressでは、より良い質問は次のようになります。

どのような条件下で WordPress サイトはリプレイ攻撃に対して脆弱になりますか?

それを詳しく見てみましょう。.

WordPressのリクエストと認証の処理方法

WordPress でのリプレイ攻撃を理解するには、WordPress が通常どのようにリクエストを保護するかを理解する必要があります。.

1. WordPressのナンス(実際のところ)

WordPress は nonce (一度だけ使用される数値) を使用して次のようなアクションを保護します。

- フォームの送信

- AJAXリクエスト

- 管理者のアクション

nonce は次のことを保証するのに役立ちます。

- リクエストは有効なユーザーから送信されました

- リクエストは最近のものである(通常は期限付き)

- リクエストは無期限に再利用されていません

これだけで、多くの典型的なリプレイシナリオを防ぐことができます。.

ただし、ナンスは:

- 時間ベースで、厳密には使い捨てではない

- すべてのカスタムエンドポイントに自動的に適用されるわけではない

- 開発者によって誤解されたり誤用されたりすることが多い

開発者がカスタムエンドポイントを作成し、ナンス検証をスキップすると、リプレイのリスクが増大します。.

2. セッションとCookie

WordPress は主に以下に依存しています。

- 認証クッキー

- クッキーに保存されるセッション識別子

攻撃者が有効な Cookie を盗んだ場合 (XSS、安全でない Wi-Fi、またはマルウェア経由)、セッションが期限切れになるか無効になるまで、認証されたリクエストを再生できます。.

これはWordPressに限ったことではありませんが、 は 該当する。.

3. REST API認証

最近の WordPress サイトでは、次のようなものがよく使用されます。

- REST APIエンドポイント

- ヘッドレスWordPress

- モバイルアプリ

- サードパーティ統合

REST API 認証が以下を使用して実装されている場合:

- 静的トークン

- 長期有効APIキー

- 署名のないリクエスト

そうなると、リプレイ攻撃が本当に懸念されることになります。.

WordPressにおける一般的なリプレイ攻撃のシナリオ

実際の WordPress 環境でリプレイ攻撃が最も発生する可能性が高い場所を見てみましょう。.

1. カスタムREST APIエンドポイント

多くの開発者は次のようなカスタム エンドポイントを構築します。

/wp-json/custom/v1/order/wp-json/app/v1/ログイン/wp-json/integration/v1/sync

これらのエンドポイントの場合:

- 同じトークンを繰り返し受け入れる

- タイムスタンプを検証しない

- リクエスト署名をチェックしない

すると、1 つの有効なリクエストをキャプチャした攻撃者は、それを複数回再生できるようになります。.

これにより、次のことが発生する可能性があります。

- 重複アクション

- 不正アクセス

- データ操作

2. 支払いと注文処理

リプレイ攻撃は、次のような場合に特に危険です。

- 注文の作成

- 支払い確認

- サブスクリプションのアクティベーション

確認要求を再生できる場合、攻撃者は次のことを行うことができます。

- 重複注文をトリガーする

- 期限切れのサービスを再有効化する

- 支払いチェックをバイパスする

WooCommerce 自体には保護機能が含まれていますが、カスタム支払いロジックでは間違いが発生することがよくあります。.

3. ログインと認証API

一部の WordPress サイトでは次の点が公開されています。

- カスタムログインAPI

- モバイルアプリ認証

- JWTベースの認証システム

JWTの場合:

- すぐに期限切れにならない

- 回転しない

- 安全でない状態で保管されている

リプレイ攻撃が可能になります。.

4. Webhookとサードパーティとの統合

WordPress は、次のものから頻繁に着信 Webhook を受信します。

- 決済ゲートウェイ

- 配送業者

- CRMシステム

- 自動化ツール

Webhook リクエストが次の条件を満たしていない場合:

- 署名

- タイムスタンプ付き

- 検証済みのサーバー側

攻撃者は古い Webhook ペイロードを再生して、アクションを再度トリガーできます。.

リプレイ攻撃が見落とされがちな理由

リプレイ攻撃は、ブルートフォース攻撃やマルウェア感染ほど劇的ではありません。.

明らかな「ハッキング」メッセージはありません。.

ホームページが改ざんされていません。.

突然のダウンタイムはありません。.

むしろ、被害は微妙なものであることが多いのです。

- 重複レコード

- 予期しない状態の変化

- 奇妙なユーザー行動

- 一貫性のないログ

すべてが「正当」に見えるため、リプレイ攻撃は長期間気付かれない可能性があります。.

デフォルトの WordPress サイトはリプレイ攻撃から安全ですか?

基本的な WordPress サイトの場合、答えはほとんどの場合「はい」です。.

あなたのサイトが:

- 標準ログインを使用する

- よくメンテナンスされたプラグインを使用する

- カスタムAPIを公開しない

- HTTPSを適切に使用する

その場合、リプレイ攻撃は主な懸念事項ではありません。.

しかし、現代の WordPress サイトはそれほど単純になることはほとんどありません。.

導入したら:

- ヘッドレスアーキテクチャ

- モバイルアプリ

- カスタムダッシュボード

- 外部統合

- 高度なWooCommerceフロー

リプレイ攻撃の関連性が大幅に高まります。.

WordPressでリプレイ攻撃のリスクを軽減する方法

それでは、実用的な解決策についてお話ししましょう。.

1. 常にHTTPSを使用する(例外なし)

HTTPS なし:

- リクエストは傍受される可能性がある

- トークンは盗まれる可能性がある

- リプレイは簡単になる

HTTPS を使用すると、攻撃者が送信中の有効なリクエストを簡単にキャプチャできなくなります。.

これは交渉の余地がありません。.

2. カスタムコードでナンスを正しく使用する

ビルドする場合:

- AJAXアクション

- 管理者フォーム

- カスタムエンドポイント

いつも:

- ノンスを生成する

- サーバー側で検証する

- 有効期限の適用

「ログインしたユーザーは安全だ」と決して思い込まないでください。“

3. タイムスタンプと有効期限チェックを追加する

API および Webhook の場合:

- リクエストにタイムスタンプを含める

- 許容可能な時間枠外のリクエストを拒否する

これにより、古いリクエストを再生することは無意味になります。.

4. リクエスト署名を使用する

静的トークンの代わりに:

- 共有シークレットを使用してリクエストに署名する

- サーバー側で署名を検証する

これにより、リクエストがキャプチャされた場合でも、簡単に変更したり再利用したりすることができなくなります。.

5. トークンの有効期間を制限する

JWT または API トークンの場合:

- 有効期限を短くする

- トークンを定期的にローテーションする

- 不要になったらトークンを取り消す

長期間有効なトークンはリプレイに適しています。.

6. ログと異常を監視する

リプレイ攻撃は多くの場合、次のようなパターンを残します。

- 同一のペイロードが繰り返される

- 順序どおりに届かないリクエスト

- 予期しないタイミング動作

適切なログ記録により検出が可能になります。.

リプレイ攻撃は実際のビジネスで使用されている WordPress サイトに適用されますか?

その通りです。特に国境を越えた国際的なユースケースではそうです。.

多くのグローバル WordPress サイト:

- 地域を超えてユーザーにサービスを提供

- 複数の決済システムとの統合

- APIを使用してプラットフォーム間でデータを同期する

システムの分散化と自動化が進むほど、リプレイ保護の重要性は高まります。.

セキュリティはもはやプラグインだけの問題ではなく、アーキテクチャと設計上の決定に関係します。.

まとめ: セキュリティは優れたウェブサイトデザインの一部

リプレイ攻撃は、ほとんどの人が ワードプレス 初心者はパニックになる必要がありますが、これらは最新のスケーラブルな API 駆動型の WordPress サイトにとっては非常に現実的な問題です。.

リプレイ攻撃が WordPress サイトに当てはまるかどうかを理解するには、次の要素に依存します。

- サイトの構築方法

- システム間のデータの流れ

- 認証の処理方法

セキュリティは単なる技術的なチェックリストではありません。.

これはプロフェッショナルなウェブサイトデザインの一部です。.

AIRSANGがどのように役立つか

で エアサン, 私たちは、主に国境を越えたビジネスや国際的なブランドと仕事をしています。私たちはビジュアルだけにとどまらず、構造、パフォーマンス、そしてセキュリティにも細心の注意を払っています。.

あなたが:

- カスタムWordPressサイトの構築

- グローバルユーザー向けのWooCommerceストアの設計

- API、決済システム、サードパーティのサービスの統合

私たちは、美しいだけでなく、安全で、拡張性があり、信頼性の高い Web サイトを設計および実装します。.

もしあなたが ワードプレス サイトが適切に保護されている場合、または初日からセキュリティが重要となるプロジェクトを計画している場合、喜んでお手伝いいたします。.

エアサン 国境を越えた経験とプロフェッショナルなウェブサイトデザインを組み合わせて、安全かつ持続的に成長したい企業をサポートします。.

世界中に配送

エアサン 費用対効果の高いウェブサイトデザイン、ブランドビジュアルアイデンティティ、そしてeコマースソリューションを提供します。ShopifyやWordPressからAmazonの製品画像まで、, 私たちは、グローバルブランドがオンライン ビジネスを構築、向上、成長できるよう支援します。.

WordPressのウェブサイトや、完全なeコマースシステムを備えたコーポレートサイトをデザイン・構築します。.

WordPress の電子商取引ストアに 50 個のプラグインは多すぎますか?

Amazon リップスティックコンバージョンのメイン画像デザイン

ハッカーがWordPress管理者のメールアドレスを盗む方法(そしてそれを阻止する方法)

Amazonのリキッドファンデーションのメイン画像がコンバージョンにつながる理由

フィルターカートリッジの効果的なAmazonメインイメージのデザイン

WordPress へのリプレイ攻撃: 本当の脅威か、それとも誇張された神話か?

WordPressページを何も壊さずに複製する方法

ペット向けWordPressテーマ5選を比較

5つの水着eコマーステーマを比較

WordPressでコメント機能をオフにする方法(気が狂わずに)

WordPress 500エラー:ウェブサイトがパニックに陥ったとき

Shopifyサポートへの問い合わせ方法:シンプルでストレスフリーなガイド

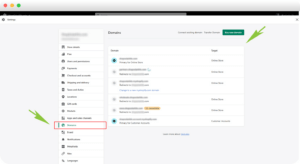

Shopifyストアを非アクティブ化する方法:分かりやすく実践的なガイド

5つの靴店のテーマを比較

Shopify vs Etsy:究極のオンライン販売対決

ShopifyまたはWordPressサイトがハッキングされたら?対処法はこちら

頭を悩ませることなくShopifyストアを始める方法