Aucun produit dans le panier.

Attaques par rejeu sur WordPress : menace réelle ou mythe exagéré ?

Commençons par clarifier un point.

Les attaques par rediffusion ne semblent pas effrayantes.

Ils ne piratent pas les mots de passe.

Ils n'injectent pas de code malveillant avec du texte vert de hacker qui vole partout.

Ils sont sournois. Polis. Et terriblement efficaces.

Et oui, elles s'appliquent absolument à WordPress sites.

Surtout si votre site gère les connexions, les paiements, les formulaires de contact, les requêtes AJAX ou tout ce qui implique des boutons “ Envoyer ”.

Alors… Qu’est-ce qu’une attaque par rejeu (en langage humain) ?

Une attaque par rejeu consiste essentiellement à ceci :

Un attaquant enregistre une requête légitime (connexion, soumission de formulaire ou paiement, par exemple) et la renvoie. Encore et encore.

Aucune compétence en piratage informatique n'est requise.

Copier → coller → profit.

Si votre site WordPress ne vérifie pas si une requête a déjà été utilisée, il affiche simplement :

“ Bien sûr ! Recommençons ! ”

Et c'est là que les problèmes commencent.

Pourquoi les sites WordPress sont des cibles privilégiées

WordPress n'est pas non sécurisé par défaut, mais il est flexible. Et la flexibilité est source d'erreurs.

Voici pourquoi les attaques par rejeu affectionnent particulièrement WordPress :

- Les plugins ne sont pas toujours des génies de la sécurité.

Certains ignorent les vérifications de nonce. D'autres réutilisent les jetons. D'autres encore croisent les doigts. - Beaucoup de demandes délicates circulent

Connexions, paiements, réinitialisations de mot de passe, formulaires de contact — tout y est. - AJAX et les API REST partout

WordPress moderne fonctionne grâce à des requêtes en arrière-plan. Les pirates informatiques adorent les requêtes en arrière-plan. - Des erreurs de configuration SSL persistent.

Oui, en 2025. Malheureusement.

À quoi ressemblent les attaques par replay dans le monde réel

Pas théorique. Bien réel.

Détournement de compte

Une requête de connexion interceptée est réutilisée. Session détournée. Vous êtes désormais “ quelqu'un d'autre ”.

Paiements en double

Une seule demande de paiement → répétée → double (ou triple) facturation. Panique chez les clients. Panique encore plus chez vous.

Spam de formulaires surpuissant

Un seul formulaire de contact envoyé 500 fois. Votre boîte mail est saturée.

Points de terminaison d'API utilisés de manière abusive

Les appels AJAX ou REST non protégés sont rejoués jusqu'à ce que votre serveur implore grâce.

Niveau bonus : HTTP/3 et 0-RTT compliquent la tâche.

Un accès internet plus rapide s'accompagne de… surprises agréables.

TLS 1.3 a introduit le 0-RTT (données anticipées), qui est rejouable par conception. Ce n'est pas un bug, c'est un principe physique.

Si votre site WordPress :

- Utilise un CDN

- Prend en charge HTTP/3

- Accepte les données préliminaires sans validation

Félicitations, vous avez élargi la fenêtre de rediffusion.

Si vous ne le faites pas besoin Si vous utilisez des données préliminaires, désactivez cette fonctionnalité. Les gains de vitesse ne justifient pas les problèmes de sécurité.

Comment stopper les attaques par rejeu sur WordPress (sans y laisser son sommeil)

Bonne nouvelle : WordPress vous fournit déjà les outils. Il ne vous reste plus qu’à les utiliser.

1. Utilisez les leurres comme si vous le pensiez vraiment.

Nonces = “ nombre utilisé une seule fois ”.”

Il s'agit du système de défense par relecture intégré à WordPress.

- Utiliser

wp_nonce_field()sous forme - Valider avec

wp_verify_nonce() - Audit du code personnalisé et des plugins anciens

Si une requête ne comporte pas de nonce valide, elle est refusée. C'est aussi simple que ça.

2. Ajouter des limites de temps

Même les bonnes demandes ne devraient pas durer éternellement.

- Ajouter un horodatage aux requêtes

- Rejetez tout ce qui date de plus de quelques minutes.

Fenêtre de relecture fermée.

3. Jetons à usage unique pour les actions sensibles

Réinitialisation des mots de passe, liens magiques, confirmations de paiement : à usage unique, expiration rapide.

La plupart des plugins sérieux prennent en charge cette fonctionnalité. Activez-la.

4. HTTPS partout (sans exception)

Le protocole HTTPS chiffre le trafic, ce qui rend la capture par relecture beaucoup plus difficile.

- Forcer SSL

- Correction des avertissements de contenu mixte

- Arrêtez de prétendre que HTTP est “ probablement correct ”.”

Non.

5. Verrouiller les API AJAX et REST

Ne faites jamais confiance à une requête simplement parce qu'elle “ provient de votre site ”.”

- États de connexion requis

- Valider les nonces

- Vérifier les permissions utilisateur côté serveur

Chaque action devrait poser la question : Qui êtes-vous vraiment ?

6. Surveillez comme un professionnel paranoïaque

Vous n'avez pas besoin de peur, vous avez besoin de visibilité.

- limitation de débit

- Détection de requêtes répétées

- Plugins de sécurité avec journalisation des requêtes

Les attaques par rejeu sont répétitives par nature. C'est ce qui les rend détectables.

Pour les développeurs de plugins (ou les codeurs personnalisés courageux)

Bonus si vous :

- Vérifiez les rôles des utilisateurs, pas seulement les nonces.

- Évitez la mise en cache des formulaires dynamiques

- Rendre la logique de paiement idempotente (les doublons échouent de manière sécurisée)

- Signatures et horodatages sécurisés des webhooks

Votre futur vous en sera reconnaissant.

Conclusion finale : Les attaques par rediffusion sont ennuyeuses, mais dangereuses.

Les attaques par rediffusion ne feront pas les gros titres.

Mais ils le feront discrètement :

- Drainer l'argent

- Systèmes de spam

- Saper la confiance

Et les sites WordPress qui les ignorent finissent par l'apprendre à leurs dépens.

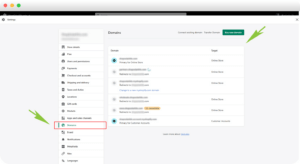

Au AIRSANG, Ce type de raisonnement est intégré à notre façon de travailler.

Nous nous concentrons sur les sites web transfrontaliers, WordPress & Shopify la conception et la stabilité à long terme de la plateforme, et pas seulement l'apparence du site le jour de son lancement.

Si vous créez un site international ou développez votre activité e-commerce, suivez AIRSANG.

Livraison dans le monde entier

AIRSANG propose des solutions économiques de conception de sites web, d'identité visuelle de marque et de commerce électronique. De Shopify et WordPress aux images de produits Amazon, Nous aidons les marques internationales à bâtir, à développer et à faire croître leur activité en ligne.

Nous concevons et réalisons pour vous un site web WordPress ou un site d'entreprise avec un système de commerce électronique complet.

Note de 4.72 sur 5

Exigences personnalisées ou devis spéciaux

Note de 4.87 sur 5

50 plugins, est-ce trop pour une boutique e-commerce WordPress ?

Comprendre l'impact réel sur les performances Avoir 50 plugins sur un site WordPress eCommerce n'est pas automatiquement un problème. En fait, le nombre seul détermine rarement la performance....

Conception de l'image principale pour la conversion des rouges à lèvres Amazon

Introduction : Concevoir une image principale de rouge à lèvres qui se vende sur Amazon Lorsque nous concevons une image principale pour un rouge à lèvres Amazon, notre responsabilité va bien au-delà...

Comment les pirates informatiques volent les adresses e-mail des administrateurs WordPress (et comment les en empêcher)

Commençons par une vérité gênante : votre adresse électronique d'administration de WordPress est probablement beaucoup plus publique que vous ne le pensez. Ils adorent ça. Pour eux, votre...

Qu'est-ce qui fait qu'une image principale de fond de teint liquide Amazon convertit ?

Introduction La conception d'une image principale pour un fond de teint liquide sur Amazon ne se résume pas à rendre le produit esthétiquement plaisant. Sur Amazon, l'image principale et….

Conception d'une image principale Amazon efficace pour les cartouches filtrantes

Introduction Concevoir une image principale pour Amazon ne se résume pas à rendre un produit attrayant. Il s'agit de clarté, de confiance et de compréhension immédiate, surtout pour….

Comment dupliquer des pages WordPress sans rien casser

Soyons honnêtes. Parfois, on n'a pas envie de créer une nouvelle page. On veut juste la même page… mais légèrement différente. Même mise en page. Mêmes blocs. Mêmes paramètres. Parce que….

Comparaison de cinq thèmes WordPress pour animaux de compagnie

Introduction Choisir le bon thème WordPress pour animaux de compagnie est bien plus qu'un simple choix de design : cela a un impact direct sur l'ergonomie, l'évolutivité et la croissance à long terme de votre activité. Soins et bien-être des animaux….

Comparaison de cinq thèmes e-commerce pour maillots de bain

Introduction Choisir le bon thème pour une boutique indépendante de maillots de bain ou de lingerie n'est pas qu'une décision visuelle : cela a un impact direct sur les taux de conversion, la capacité d'expansion et la pérennité de l'activité….

Comment désactiver les commentaires dans WordPress (sans devenir fou)

Parlons des commentaires WordPress. En théorie, les commentaires sont une excellente idée : ils encouragent les discussions, créent du lien social et donnent vie à votre site web. En réalité ? Ils attirent souvent les commentaires indésirables….

Erreur 500 de WordPress : Quand votre site web décide de paniquer

Votre site WordPress fonctionnait parfaitement il y a une minute. Vous avez actualisé la page. Et soudain — boum 💥 — erreur 500 (Erreur interne du serveur). Aucune explication. Aucune excuse. Juste un message froid et déroutant qui, en gros….

Comment contacter l'assistance Shopify : un guide simple et sans stress

Gérer une boutique Shopify devrait être une expérience passionnante, pas compliquée. En cas de questions ou de problèmes, Shopify propose plusieurs options d'assistance selon la situation….

Comment désactiver une boutique Shopify : un guide clair et pratique

Désactiver une boutique Shopify n'est pas compliqué, mais cela entraîne des conséquences que de nombreux marchands négligent. Ce guide explique le processus de manière simple et pédagogique….

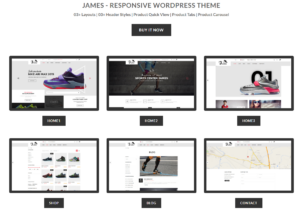

Comparaison de cinq thèmes de magasins de chaussures

Introduction Choisir le bon thème pour un magasin indépendant spécialisé dans les chaussures n'est pas qu'une simple décision visuelle ; cela a un impact direct sur la capacité de croissance, les opérations quotidiennes et les performances de conversion à long terme….

Shopify contre Etsy : le duel ultime de la vente en ligne

Introduction : Deux plateformes entrent dans un bar… Si Shopify et Etsy étaient des personnes, Etsy serait cet ami charmant qui a déjà un stand….

Votre site Shopify ou WordPress a-t-il été piraté ? Voici la marche à suivre.

Introduction : L’équivalent numérique de se réveiller face à une vitre brisée Imaginez-vous vous réveiller, prendre votre café du matin, ouvrir votre ordinateur portable… et découvrir votre site web….

Comment créer une boutique Shopify sans devenir fou

Lancer une boutique Shopify, ça a l'air glamour. On s'imagine siroter un café à midi, consulter les notifications de vente et dire nonchalamment à ses amis : “ Ouais, ma boutique a plutôt bien marché… ».

Shopify est-il fiable ? Un guide clair pour les nouveaux vendeurs en ligne

Si vous faites des recherches sur les plateformes de commerce électronique, il y a de fortes chances que vous ayez déjà posé une question très précise à Google : Shopify est-il fiable ? Cette question est tout à fait légitime. Lancer une….

Comparatif des thèmes pour boutiques de vêtements pour enfants : WordPress et Shopify

Introduction Choisir le bon thème est l'une des décisions les plus importantes lors de la création d'une boutique indépendante de vêtements pour enfants ou bébés. Ton du design, compatibilité avec les plateformes….