Aucun produit dans le panier.

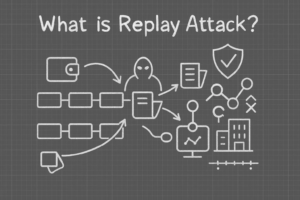

Les attaques par rejeu sont-elles applicables aux sites WordPress ?

Quand les gens parlent de WordPress En matière de sécurité, la plupart des discussions tournent autour des menaces connues : attaques par force brute, injections de logiciels malveillants, plugins obsolètes ou mots de passe faibles. Mais il existe un autre type d’attaque qui passe souvent inaperçu : les attaques par rejeu.

Cela soulève naturellement une question importante que se posent de nombreux propriétaires et développeurs de sites :

Les attaques par rejeu sont-elles applicables aux sites WordPress ?

En résumé : oui, les attaques par rejeu peuvent s’appliquer aux sites WordPress, selon la manière dont l’authentification, les API, les formulaires et les intégrations tierces sont implémentés.

Dans cet article, nous allons décortiquer les attaques par rejeu en langage clair, expliquer leur fonctionnement, pourquoi WordPress peut être vulnérable dans certaines conditions et, surtout, quelles mesures pratiques vous pouvez prendre pour réduire les risques.

Il s'agit d'un sujet de sécurité qui peut paraître technique, mais une fois que vous comprenez la logique sous-jacente, la menace devient beaucoup plus facile à reconnaître et à contrer.

Qu'est-ce qu'une attaque par rejeu ? (En termes simples)

Une attaque par rejeu se produit lorsqu'un attaquant capture des données valides à partir d'une requête légitime et les réutilise ultérieurement pour usurper l'identité d'un utilisateur ou d'un système réel.

Voyez les choses ainsi :

- Vous passez votre carte d'accès pour entrer dans un bâtiment.

- Quelqu'un enregistre secrètement le signal

- Plus tard, ils répètent le même signal pour déverrouiller à nouveau la porte.

Aucun piratage de mot de passe.

Pas de devinettes.

Je réutilise simplement quelque chose qui a déjà fonctionné.

En matière de sécurité web, ce “ signal ” pourrait être :

- Une demande de connexion

- Un jeton de session

- Une signature API

- Soumission d'un formulaire

- En-tête d'authentification

Si le système ne vérifie pas la fraîcheur, l'horodatage ou l'unicité, la requête rejouée peut être acceptée comme légitime.

Les attaques par rejeu sont-elles applicables aux sites WordPress ?

Oui, mais pas toujours de la même manière que les systèmes d'entreprise ou les API financières.

WordPress intègre des protections qui réduisent les risques, mais les attaques par rejeu peuvent néanmoins s'avérer pertinentes dans certains cas, notamment lorsque :

- Du code personnalisé a été ajouté.

- Les API REST sont exposées

- Les jetons d'authentification sont réutilisés de manière inappropriée.

- Les bonnes pratiques de sécurité sont ignorées

Donc, au lieu de se demander si les attaques par rejeu sont problématiques, il ne s'agit pas de se demander si elles le exister Dans WordPress, la question la plus pertinente est :

Dans quelles conditions un site WordPress devient-il vulnérable aux attaques par rejeu ?

Analysons cela.

Comment WordPress gère les requêtes et l'authentification

Pour comprendre les attaques par rejeu dans WordPress, il est nécessaire de comprendre comment WordPress protège normalement les requêtes.

1. Les nonces WordPress (leur fonctionnement réel)

WordPress utilise des nonces (numéros à usage unique) pour protéger des actions telles que :

- soumissions de formulaires

- Requêtes AJAX

- Actions d'administration

Un nonce permet de garantir :

- La requête provient d'un utilisateur valide

- La demande est récente (généralement limitée dans le temps).

- La requête n'a pas été réutilisée indéfiniment.

Cela à lui seul empêche de nombreux scénarios de relecture classiques.

Cependant, les nonces sont :

- À usage temporel, et non strictement à usage unique

- Ne s'applique pas automatiquement à chaque point de terminaison personnalisé

- Souvent mal compris ou mal utilisés par les développeurs

Si un développeur crée un point de terminaison personnalisé et omet la validation du nonce, le risque de rejeu augmente.

2. Sessions et cookies

WordPress repose principalement sur :

- Cookies d'authentification

- Les identifiants de session sont stockés dans les cookies.

Si un attaquant vole un cookie valide (via XSS, Wi-Fi non sécurisé ou logiciel malveillant), il peut rejouer des requêtes authentifiées jusqu'à ce que la session expire ou soit invalidée.

Ce n'est pas propre à WordPress, mais… est en vigueur.

3. Authentification de l'API REST

Les sites WordPress modernes utilisent souvent :

- Points de terminaison de l'API REST

- WordPress headless

- Applications mobiles

- Intégrations tierces

Si l'authentification par API REST est implémentée à l'aide de :

- Jetons statiques

- Clés API à longue durée de vie

- Demandes non signées

Les attaques par rejeu deviennent alors une véritable préoccupation.

Scénarios courants d'attaques par rejeu dans WordPress

Examinons maintenant où les attaques par rejeu sont le plus susceptibles d'apparaître dans les environnements WordPress réels.

1. Points de terminaison d'API REST personnalisés

De nombreux développeurs créent des points de terminaison personnalisés comme :

/wp-json/custom/v1/commande/wp-json/app/v1/login/wp-json/intégration/v1/synchronisation

Si ces points de terminaison :

- Acceptez le même jeton à plusieurs reprises.

- Ne pas valider les horodatages

- Ne pas vérifier les signatures des demandes

Un attaquant qui capture une requête valide peut alors la rejouer plusieurs fois.

Cela peut entraîner :

- Actions en double

- Accès non autorisé

- manipulation des données

2. Paiement et traitement des commandes

Les attaques par rejeu sont particulièrement dangereuses lorsqu'elles sont liées à :

- Création de commande

- confirmation de paiement

- Activation de l'abonnement

Si une demande de confirmation peut être rejouée, les attaquants peuvent :

- Déclencher des commandes en double

- Réactiver les services expirés

- Contourner les contrôles de paiement

WooCommerce intègre des protections, mais c'est souvent au niveau de la logique de paiement personnalisée que les erreurs se produisent.

3. API de connexion et d'authentification

Certains sites WordPress exposent :

- API de connexion personnalisées

- Authentification de l'application mobile

- Systèmes d'authentification basés sur JWT

Si JWT :

- Ne pas périmer rapidement

- Ne sont pas tournés

- Sont stockés de manière non sécurisée

Les attaques par rejeu deviennent possibles.

4. Webhooks et intégrations tierces

WordPress reçoit fréquemment des webhooks entrants provenant de :

- passerelles de paiement

- fournisseurs de services d'expédition

- Systèmes CRM

- Outils d'automatisation

Si les requêtes webhook ne sont pas :

- Signé

- Horodaté

- Vérifié côté serveur

Un attaquant peut réutiliser d'anciennes charges utiles de webhook pour déclencher à nouveau des actions.

Pourquoi les attaques par replay sont souvent négligées

Les attaques par rejeu ne paraissent pas aussi spectaculaires que les attaques par force brute ou les infections par des logiciels malveillants.

Il n'y a pas de message de “ piratage ” évident.

Aucune page d'accueil dégradée.

Aucune interruption de service soudaine.

Au contraire, les dégâts sont souvent subtils :

- Enregistrements en double

- Changements d'état inattendus

- Comportement étrange des utilisateurs

- Journaux incohérents

Comme tout semble “ légitime ”, les attaques par replay peuvent passer inaperçues pendant longtemps.

Les sites WordPress par défaut sont-ils à l'abri des attaques par rejeu ?

Pour les sites WordPress basiques, la réponse est généralement oui.

Si votre site :

- Utilise une connexion standard

- Utilise des plugins bien maintenus

- N'expose pas d'API personnalisées

- Utilise correctement le protocole HTTPS

Dans ce cas, les attaques par rejeu ne constituent pas une préoccupation majeure.

Cependant, les sites WordPress modernes sont rarement aussi simples de nos jours.

Une fois que vous avez présenté :

- architecture sans tête

- Applications mobiles

- Tableaux de bord personnalisés

- Intégrations externes

- Flux WooCommerce avancés

L'importance des attaques par rejeu augmente considérablement.

Comment réduire les risques d'attaques par rejeu sur WordPress

Parlons maintenant des solutions, des solutions pratiques.

1. Utilisez toujours HTTPS (sans exception).

Sans HTTPS :

- Les requêtes peuvent être interceptées.

- Les jetons peuvent être volés

- La rediffusion devient triviale

Le protocole HTTPS garantit que les attaquants ne peuvent pas facilement intercepter les requêtes valides en transit.

C'est non négociable.

2. Utilisez correctement les nonces dans le code personnalisé

Si vous construisez :

- Actions AJAX

- Formulaires d'administration

- Points de terminaison personnalisés

Toujours:

- Générer des nonces

- Validez-les côté serveur

- Imposer des délais d'expiration

Ne présumez jamais que “ les utilisateurs connectés sont en sécurité ”.”

3. Ajouter des horodatages et des vérifications d'expiration

Pour les API et les webhooks :

- Inclure les horodatages dans les requêtes

- Rejeter les demandes en dehors d'un délai acceptable

Cela rend inutile la relecture des anciennes requêtes.

4. Utiliser les signatures de demande

Au lieu de jetons statiques :

- Signer les demandes en utilisant des secrets partagés

- Vérifier les signatures côté serveur

Cela garantit que même si une requête est capturée, elle ne peut pas être modifiée ou réutilisée facilement.

5. Limiter la durée de vie des jetons

Pour les jetons JWT ou API :

- Utilisez des délais de péremption courts

- Faites régulièrement tourner les jetons.

- Révoquer les jetons lorsqu'ils ne sont plus nécessaires

Les jetons à longue durée de vie sont faciles à rejouer.

6. Surveiller les journaux et les anomalies

Les attaques par rejeu laissent souvent des traces :

- Des charges utiles identiques répétées

- Les requêtes arrivent dans le désordre

- Comportement temporel inattendu

Une bonne journalisation rend la détection possible.

Les attaques par rejeu sont-elles applicables à un site WordPress dans un contexte professionnel réel ?

Absolument, surtout dans les cas d'utilisation transfrontaliers et internationaux.

De nombreux sites WordPress internationaux :

- Servir les utilisateurs dans toutes les régions

- Intégration avec plusieurs systèmes de paiement

- Utilisez les API pour synchroniser les données entre les plateformes

Plus le système est distribué et automatisé, plus la protection contre la relecture est importante.

La sécurité ne se résume plus aux plugins ; elle concerne aussi l’architecture et les choix de conception.

En conclusion : la sécurité fait partie intégrante d’une bonne conception de site web.

Les attaques par rejeu ne sont pas quelque chose que la plupart WordPress Les débutants devraient s'inquiéter, mais ces problèmes sont bien réels pour les sites WordPress modernes, évolutifs et basés sur une API.

Déterminer si les attaques par rejeu sont applicables à un site WordPress dépend de plusieurs facteurs :

- Comment le site est construit

- Comment les données circulent entre les systèmes

- Gestion de l'authentification

La sécurité ne se résume pas à une simple liste de contrôles techniques.

Cela fait partie de la conception de sites web professionnels.

Comment AIRSANG peut vous aider

Au AIRSANG, Nous travaillons principalement avec des entreprises transfrontalières et des marques internationales. Notre approche va au-delà de l'aspect visuel : nous accordons une importance capitale à la structure, à la performance et à la sécurité.

Que vous soyez :

- Création d'un site WordPress personnalisé

- Conception d'une boutique WooCommerce pour les utilisateurs du monde entier

- Intégration d'API, de systèmes de paiement ou de services tiers

Nous concevons et réalisons des sites web qui sont non seulement esthétiques, mais aussi sécurisés, évolutifs et fiables.

Si vous vous demandez si votre WordPress Si votre site est correctement protégé — ou si vous planifiez un projet où la sécurité est primordiale dès le premier jour —, nous serons ravis de vous aider.

AIRSANG allie une expérience transfrontalière à une conception de sites web professionnelle pour accompagner les entreprises qui souhaitent se développer de manière sûre et durable.

Livraison dans le monde entier

AIRSANG propose des solutions économiques de conception de sites web, d'identité visuelle de marque et de commerce électronique. De Shopify et WordPress aux images de produits Amazon, Nous aidons les marques internationales à bâtir, à développer et à faire croître leur activité en ligne.

Nous concevons et réalisons pour vous un site web WordPress ou un site d'entreprise avec un système de commerce électronique complet.

Note de 4.72 sur 5

Exigences personnalisées ou devis spéciaux

Note de 4.87 sur 5

50 plugins, est-ce trop pour une boutique e-commerce WordPress ?

Comprendre l'impact réel sur les performances Avoir 50 plugins sur un site WordPress eCommerce n'est pas automatiquement un problème. En fait, le nombre seul détermine rarement la performance....

Conception de l'image principale pour la conversion des rouges à lèvres Amazon

Introduction : Concevoir une image principale de rouge à lèvres qui se vende sur Amazon Lorsque nous concevons une image principale pour un rouge à lèvres Amazon, notre responsabilité va bien au-delà...

Comment les pirates informatiques volent les adresses e-mail des administrateurs WordPress (et comment les en empêcher)

Commençons par une vérité gênante : votre adresse électronique d'administration de WordPress est probablement beaucoup plus publique que vous ne le pensez. Ils adorent ça. Pour eux, votre...

Qu'est-ce qui fait qu'une image principale de fond de teint liquide Amazon convertit ?

Introduction La conception d'une image principale pour un fond de teint liquide sur Amazon ne se résume pas à rendre le produit esthétiquement plaisant. Sur Amazon, l'image principale et….

Conception d'une image principale Amazon efficace pour les cartouches filtrantes

Introduction Concevoir une image principale pour Amazon ne se résume pas à rendre un produit attrayant. Il s'agit de clarté, de confiance et de compréhension immédiate, surtout pour….

Attaques par rejeu sur WordPress : menace réelle ou mythe exagéré ?

Commençons par clarifier un point. Les attaques par rejeu ne sont pas effrayantes en apparence. Elles ne piratent pas les mots de passe. Elles n'injectent pas de code malveillant avec du texte vert de pirate informatique qui s'affiche partout. Elles sont sournoises….

Comment dupliquer des pages WordPress sans rien casser

Soyons honnêtes. Parfois, on n'a pas envie de créer une nouvelle page. On veut juste la même page… mais légèrement différente. Même mise en page. Mêmes blocs. Mêmes paramètres. Parce que….

Comparaison de cinq thèmes WordPress pour animaux de compagnie

Introduction Choisir le bon thème WordPress pour animaux de compagnie est bien plus qu'un simple choix de design : cela a un impact direct sur l'ergonomie, l'évolutivité et la croissance à long terme de votre activité. Soins et bien-être des animaux….

Comparaison de cinq thèmes e-commerce pour maillots de bain

Introduction Choisir le bon thème pour une boutique indépendante de maillots de bain ou de lingerie n'est pas qu'une décision visuelle : cela a un impact direct sur les taux de conversion, la capacité d'expansion et la pérennité de l'activité….

Comment désactiver les commentaires dans WordPress (sans devenir fou)

Parlons des commentaires WordPress. En théorie, les commentaires sont une excellente idée : ils encouragent les discussions, créent du lien social et donnent vie à votre site web. En réalité ? Ils attirent souvent les commentaires indésirables….

Erreur 500 de WordPress : Quand votre site web décide de paniquer

Votre site WordPress fonctionnait parfaitement il y a une minute. Vous avez actualisé la page. Et soudain — boum 💥 — erreur 500 (Erreur interne du serveur). Aucune explication. Aucune excuse. Juste un message froid et déroutant qui, en gros….

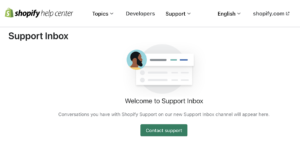

Comment contacter l'assistance Shopify : un guide simple et sans stress

Gérer une boutique Shopify devrait être une expérience passionnante, pas compliquée. En cas de questions ou de problèmes, Shopify propose plusieurs options d'assistance selon la situation….

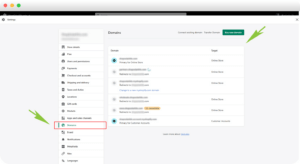

Comment désactiver une boutique Shopify : un guide clair et pratique

Désactiver une boutique Shopify n'est pas compliqué, mais cela entraîne des conséquences que de nombreux marchands négligent. Ce guide explique le processus de manière simple et pédagogique….

Comparaison de cinq thèmes de magasins de chaussures

Introduction Choisir le bon thème pour un magasin indépendant spécialisé dans les chaussures n'est pas qu'une simple décision visuelle ; cela a un impact direct sur la capacité de croissance, les opérations quotidiennes et les performances de conversion à long terme….

Shopify contre Etsy : le duel ultime de la vente en ligne

Introduction : Deux plateformes entrent dans un bar… Si Shopify et Etsy étaient des personnes, Etsy serait cet ami charmant qui a déjà un stand….

Votre site Shopify ou WordPress a-t-il été piraté ? Voici la marche à suivre.

Introduction : L’équivalent numérique de se réveiller face à une vitre brisée Imaginez-vous vous réveiller, prendre votre café du matin, ouvrir votre ordinateur portable… et découvrir votre site web….

Comment créer une boutique Shopify sans devenir fou

Lancer une boutique Shopify, ça a l'air glamour. On s'imagine siroter un café à midi, consulter les notifications de vente et dire nonchalamment à ses amis : “ Ouais, ma boutique a plutôt bien marché… ».

Shopify est-il fiable ? Un guide clair pour les nouveaux vendeurs en ligne

Si vous faites des recherches sur les plateformes de commerce électronique, il y a de fortes chances que vous ayez déjà posé une question très précise à Google : Shopify est-il fiable ? Cette question est tout à fait légitime. Lancer une….