Giỏ hàng hiện không có sản phẩm nào.

Tấn công phát lại trên WordPress: Mối đe dọa thực sự hay chỉ là huyền thoại được thổi phồng quá mức?

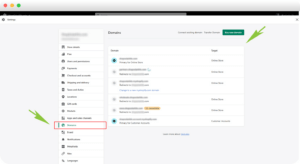

Trước tiên, chúng ta cần làm rõ một số điều.

Các cuộc tấn công bằng cách phát lại dữ liệu trông không đáng sợ.

Họ không phá mật khẩu.

Họ không chèn mã độc với những đoạn mã hacker màu xanh lá cây bay tứ tung khắp nơi.

Họ xảo quyệt. Lịch sự. Và hiệu quả đến mức khó chịu.

Và đúng vậy, chúng hoàn toàn áp dụng cho WordPress các trang web.

Đặc biệt nếu trang web của bạn xử lý đăng nhập, thanh toán, biểu mẫu liên hệ, yêu cầu AJAX hoặc bất kỳ thứ gì liên quan đến nút "Gửi".

Vậy… Tấn công phát lại là gì (theo ngôn ngữ dễ hiểu)?

Về cơ bản, tấn công bằng cách phát lại (replay attack) là như sau:

Kẻ tấn công ghi lại một yêu cầu hợp lệ—như đăng nhập, điền biểu mẫu hoặc thanh toán—rồi gửi lại yêu cầu đó. Rồi lại gửi đi gửi lại nhiều lần.

Không cần kỹ năng hack.

Chỉ cần sao chép → dán → kiếm lời.

Nếu trang web WordPress của bạn không kiểm tra xem yêu cầu đó đã được sử dụng hay chưa, trang web của bạn sẽ hiển thị thông báo:

“Chắc chắn rồi! Chúng ta làm lại lần nữa nhé.”

Và đó là nơi rắc rối bắt đầu.

Vì sao các trang web WordPress lại là mục tiêu hàng đầu?

WordPress không phải là không an toàn theo mặc định—nhưng nó rất linh hoạt. Và sự linh hoạt dễ dẫn đến sai sót.

Đây là lý do tại sao các cuộc tấn công phát lại lại ưa thích WordPress:

- Các plugin không phải lúc nào cũng là những chuyên gia bảo mật.

Một số bỏ qua bước kiểm tra nonce. Một số tái sử dụng token. Một số thì chỉ biết trông chờ vào may mắn. - Có rất nhiều yêu cầu nhạy cảm đang được xử lý.

Đăng nhập, thanh toán, đặt lại mật khẩu, biểu mẫu liên hệ—tất cả đều có. - API AJAX và REST ở khắp mọi nơi

WordPress hiện đại hoạt động dựa trên các yêu cầu nền. Tin tặc rất thích các yêu cầu nền. - Các lỗi cấu hình SSL vẫn còn tồn tại

Vâng, vào năm 2025. Thật không may.

Các cuộc tấn công phát lại trông như thế nào trong thực tế?

Không phải lý thuyết suông. Rất thực tế.

Chiếm đoạt đăng nhập

Yêu cầu đăng nhập bị chiếm đoạt được sử dụng lại. Phiên đăng nhập bị chiếm đoạt. Giờ đây, người khác đang đóng vai "bạn".

Thanh toán trùng lặp

Một yêu cầu thanh toán → được thực hiện lại → tính phí gấp đôi (hoặc gấp ba). Khách hàng hoảng loạn. Bạn còn hoảng loạn hơn.

Thư rác dạng biểu mẫu được tăng cường sức mạnh

Một biểu mẫu liên hệ được gửi đi 500 lần. Hộp thư đến của bạn sắp kêu cứu rồi.

Các điểm cuối API bị lạm dụng

Các cuộc gọi AJAX hoặc REST không được bảo vệ sẽ được phát lại cho đến khi máy chủ của bạn cầu xin tha thứ.

Mức độ khó tăng thêm: HTTP/3 & 0-RTT làm cho việc này khó hơn

Mạng internet nhanh hơn mang đến… những bất ngờ thú vị.

TLS 1.3 giới thiệu 0-RTT (dữ liệu sớm), được thiết kế để có thể phát lại. Đó không phải là lỗi mà là quy luật vật lý.

Nếu trang web WordPress của bạn:

- Sử dụng CDN

- Hỗ trợ HTTP/3

- Chấp nhận dữ liệu ban đầu mà không cần xác thực.

Chúc mừng—bạn đã mở rộng cửa sổ phát lại.

Nếu bạn không nhu cầu Dữ liệu thu thập sớm, hãy tắt nó đi. Tốc độ được cải thiện không đáng để đánh đổi với những rắc rối về bảo mật.

Cách ngăn chặn các cuộc tấn công phát lại trên WordPress (mà không cần phải mất ngủ)

Tin vui: WordPress đã cung cấp sẵn các công cụ. Bạn chỉ cần sử dụng chúng.

1. Hãy dùng từ "Nonce" một cách nghiêm túc.

Nonces = “số chỉ được sử dụng một lần.”

Chúng là cơ chế phòng vệ chống tấn công phát lại tích hợp sẵn của WordPress.

- Sử dụng

wp_nonce_field()dưới dạng - Xác thực bằng

wp_verify_nonce() - Kiểm tra mã tùy chỉnh và các plugin cũ.

Nếu yêu cầu không có nonce hợp lệ, nó sẽ không được chấp nhận. Đơn giản vậy thôi.

2. Thêm giới hạn thời gian

Ngay cả những yêu cầu tốt cũng không nên tồn tại mãi mãi.

- Thêm dấu thời gian vào các yêu cầu

- Hãy loại bỏ bất cứ thứ gì cũ hơn vài phút.

Cửa sổ phát lại đã đóng.

3. Mã thông báo dùng một lần cho các hành động nhạy cảm

Đặt lại mật khẩu, liên kết thần kỳ, xác nhận thanh toán—chỉ dùng một lần, hết hạn nhanh chóng.

Hầu hết các plugin chuyên nghiệp đều hỗ trợ tính năng này. Hãy bật nó lên.

4. HTTPS ở mọi nơi (Không có ngoại lệ)

HTTPS mã hóa lưu lượng truy cập, khiến việc ghi lại quá trình phát lại trở nên khó khăn hơn nhiều.

- Buộc sử dụng SSL

- Khắc phục cảnh báo nội dung hỗn hợp

- Đừng giả vờ rằng HTTP "có lẽ vẫn ổn" nữa.“

Không phải vậy.

5. Bảo mật API AJAX & REST

Đừng bao giờ tin tưởng một yêu cầu chỉ vì nó "đến từ trang web của bạn".“

- Yêu cầu trạng thái đăng nhập

- Xác thực nonce

- Kiểm tra quyền người dùng ở phía máy chủ

Mỗi hành động nên tự hỏi: Bạn thực sự là ai?

6. Giám sát như một chuyên gia đa nghi

Bạn không cần nỗi sợ hãi—bạn cần sự hiện diện.

- Giới hạn tốc độ

- Phát hiện yêu cầu lặp lại

- Các plugin bảo mật có chức năng ghi nhật ký yêu cầu.

Các cuộc tấn công phát lại có tính chất lặp đi lặp lại. Điều đó khiến chúng dễ bị phát hiện.

Dành cho các nhà phát triển plugin (hoặc các lập trình viên tùy chỉnh tài ba)

Điểm cộng thêm nếu bạn:

- Kiểm tra vai trò người dùng, không chỉ số ngẫu nhiên.

- Tránh lưu trữ các biểu mẫu động vào bộ nhớ cache.

- Đảm bảo logic thanh toán có tính chất bất biến (xử lý lỗi khi có giao dịch trùng lặp một cách an toàn).

- Chữ ký và dấu thời gian webhook an toàn

Bạn của tương lai sẽ biết ơn điều này.

Tóm lại: Tấn công bằng cách xem lại video rất nhàm chán—nhưng nguy hiểm.

Các vụ tấn công bằng cách xem lại video sẽ không gây chú ý trên báo chí.

Nhưng họ sẽ làm điều đó một cách lặng lẽ:

- Tiêu hết tiền

- Hệ thống thư rác

- Phá hoại lòng tin

Và các trang web WordPress nào bỏ qua những điều này cuối cùng sẽ phải trả giá đắt.

Tại AIRSANG, Lối suy nghĩ này đã ăn sâu vào cách chúng ta làm việc.

Chúng tôi tập trung vào các trang web xuyên biên giới., WordPress & Shopify Thiết kế và tính ổn định lâu dài của nền tảng—không chỉ là giao diện trang web vào ngày ra mắt.

Nếu bạn đang xây dựng một trang web quốc tế và mở rộng quy mô thương mại điện tử, hãy theo dõi AIRSANG.

Giao hàng toàn cầu

AIRSANG Cung cấp các giải pháp thiết kế website, nhận diện thương hiệu và thương mại điện tử tiết kiệm chi phí. Từ Shopify và WordPress đến hình ảnh sản phẩm Amazon, Chúng tôi giúp các thương hiệu toàn cầu xây dựng, nâng tầm và phát triển hoạt động kinh doanh trực tuyến của họ.

Thiết kế và xây dựng trang web WordPress hoặc trang web doanh nghiệp cho bạn, kèm theo hệ thống thương mại điện tử đầy đủ.

Được xếp hạng 4.72 5 sao

Yêu cầu đặc biệt hoặc báo giá riêng

Được xếp hạng 4.87 5 sao

Liệu 50 plugin có quá nhiều đối với một cửa hàng thương mại điện tử WordPress?

Hiểu rõ tác động thực sự đến hiệu suất Việc có 50 plugin trên một trang web thương mại điện tử WordPress không tự động là vấn đề. Trên thực tế, số lượng plugin đơn thuần hiếm khi quyết định hiệu suất....

Thiết kế hình ảnh chính cho chiến dịch quảng bá son môi trên Amazon.

Giới thiệu: Thiết kế hình ảnh chính cho son môi trên Amazon Khi thiết kế hình ảnh chính cho son môi trên Amazon, trách nhiệm của chúng ta không chỉ dừng lại ở...

Cách tin tặc đánh cắp email quản trị viên WordPress (và cách ngăn chặn chúng)

Hãy bắt đầu với một sự thật khó chịu: Địa chỉ email quản trị WordPress của bạn có thể công khai hơn bạn nghĩ. Và hacker? Họ rất thích điều đó. Đối với họ, địa chỉ email của bạn...

Điều gì khiến hình ảnh chính của sản phẩm kem nền dạng lỏng Amazon trở nên thu hút?

Giới thiệu Việc thiết kế hình ảnh chính cho sản phẩm kem nền dạng lỏng trên Amazon không chỉ đơn thuần là làm cho sản phẩm trông đẹp mắt. Trên Amazon, hình ảnh chính và...

Thiết kế hình ảnh chính hiệu quả cho hộp lọc Amazon

Giới thiệu Việc thiết kế ảnh bìa chính cho Amazon không chỉ đơn thuần là làm cho sản phẩm trông hấp dẫn. Đó là về sự rõ ràng, lòng tin và sự hiểu biết tức thì—đặc biệt là đối với...

Cách sao chép trang WordPress mà không gây lỗi

Thẳng thắn mà nói, đôi khi bạn không muốn tạo một trang mới. Bạn chỉ muốn trang đó... nhưng hơi khác một chút. Cùng bố cục. Cùng các khối. Cùng cài đặt. Bởi vì...

So sánh năm giao diện WordPress dành cho thú cưng

Giới thiệu Việc lựa chọn một giao diện WordPress phù hợp cho thú cưng không chỉ là quyết định về thiết kế mà còn ảnh hưởng trực tiếp đến khả năng sử dụng, khả năng mở rộng và sự phát triển lâu dài của doanh nghiệp. Chăm sóc thú cưng và...

So sánh năm giao diện thương mại điện tử đồ bơi

Giới thiệu Việc lựa chọn chủ đề phù hợp cho một cửa hàng độc lập bán đồ bơi hoặc đồ lót không chỉ là quyết định về mặt hình ảnh — nó ảnh hưởng trực tiếp đến tỷ lệ chuyển đổi, khả năng mở rộng và sự thành công lâu dài...

Cách tắt bình luận trong WordPress (mà không làm bạn phát điên)

Hãy cùng nói về phần bình luận trên WordPress. Về lý thuyết, bình luận rất tuyệt vời. Chúng khuyến khích thảo luận. Chúng xây dựng cộng đồng. Chúng làm cho trang web của bạn trở nên "sống động". Nhưng trên thực tế? Chúng thường là một thỏi nam châm...

Lỗi WordPress 500: Khi trang web của bạn gặp sự cố nghiêm trọng

Trang web WordPress của bạn vẫn hoạt động bình thường cách đây một phút. Bạn làm mới trang. Và đột nhiên—bùm 💥—lỗi máy chủ nội bộ 500. Không lời giải thích. Không lời xin lỗi. Chỉ là một thông báo lạnh lùng, khó hiểu, về cơ bản là...

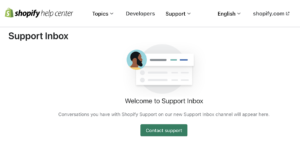

Hướng dẫn cách liên hệ với bộ phận hỗ trợ Shopify: Đơn giản và dễ dàng

Việc vận hành một cửa hàng Shopify nên mang lại cảm giác thú vị, chứ không phải khó hiểu. Khi có thắc mắc hoặc vấn đề phát sinh hoặc làm chậm tiến độ công việc, Shopify cung cấp nhiều kênh hỗ trợ khác nhau tùy thuộc vào vấn đề bạn đang gặp phải...

Hướng dẫn rõ ràng và thực tế về cách vô hiệu hóa cửa hàng Shopify

Việc vô hiệu hóa một cửa hàng Shopify không phức tạp, nhưng nó lại dẫn đến những hậu quả mà nhiều người bán thường bỏ qua. Hướng dẫn này sẽ phân tích quy trình một cách đơn giản và dễ hiểu...

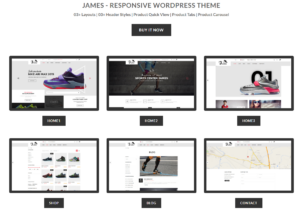

So sánh năm phong cách cửa hàng giày dép

Giới thiệu Việc lựa chọn chủ đề phù hợp cho một cửa hàng độc lập chuyên về giày dép không chỉ là quyết định về mặt hình ảnh mà còn ảnh hưởng trực tiếp đến khả năng mở rộng, hoạt động hàng ngày và hiệu quả chuyển đổi dài hạn....

Shopify vs Etsy: Cuộc đối đầu đỉnh cao trong lĩnh vực bán hàng trực tuyến

Lời giới thiệu: Hai nền tảng cùng ghé thăm một quán bar… Nếu Shopify và Etsy là con người, thì Etsy sẽ là người bạn dễ mến đã có sẵn một gian hàng ở….

Trang web Shopify hoặc WordPress của bạn bị tấn công? Đây là những việc cần làm.

Lời giới thiệu: Phiên bản kỹ thuật số của việc thức dậy và phát hiện cửa sổ bị vỡ Hãy tưởng tượng bạn thức dậy, pha một tách cà phê buổi sáng, mở máy tính xách tay… và phát hiện ra trang web của mình….

Làm thế nào để bắt đầu một cửa hàng Shopify mà không bị mất trí?

Việc mở một cửa hàng Shopify nghe có vẻ hào nhoáng. Bạn hình dung mình đang nhâm nhi cà phê vào buổi trưa, kiểm tra thông báo bán hàng và thản nhiên khoe với bạn bè, "Ừ, cửa hàng của mình bán khá chạy...".

Shopify có đáng tin cậy không? Hướng dẫn rõ ràng dành cho người bán hàng trực tuyến mới.

Nếu bạn đang tìm hiểu về các nền tảng thương mại điện tử, rất có thể bạn đã gõ một câu hỏi rất cụ thể vào Google: Shopify có đáng tin cậy không? Câu hỏi đó hoàn toàn hợp lý. Việc ra mắt một...

So sánh giao diện cửa hàng quần áo trẻ em: WordPress và Shopify

Giới thiệu Việc lựa chọn chủ đề phù hợp là một trong những quyết định quan trọng nhất khi xây dựng cửa hàng độc lập bán quần áo trẻ em hoặc em bé. Phong cách thiết kế, khả năng tương thích nền tảng,...