Применимы ли атаки повторного воспроизведения к сайтам WordPress?

Когда люди говорят о WordPress В сфере безопасности большинство разговоров вращаются вокруг знакомых угроз: атак методом перебора паролей, внедрения вредоносного ПО, устаревших плагинов или слабых паролей. Но существует и другой тип атак, который часто остается незамеченным — атаки повторного воспроизведения.

Это, естественно, поднимает важный вопрос, который задают многие владельцы сайтов и разработчики:

Применимы ли атаки повторного воспроизведения к сайтам на WordPress?

Короткий ответ: да, атаки повторного воспроизведения могут быть применимы к сайтам WordPress, в зависимости от того, как реализованы аутентификация, API, формы и интеграция со сторонними сервисами.

В этой статье мы простым языком разберем атаки повторного воспроизведения, объясним, как они работают, почему WordPress может быть уязвим при определенных условиях и — что наиболее важно — какие практические шаги вы можете предпринять для снижения риска.

Это тема безопасности, которая звучит технически, но как только вы поймете лежащую в ее основе логику, угрозу станет гораздо проще распознать и предотвратить.

Что такое атака повторного воспроизведения? (Простыми словами)

Атака повторного воспроизведения происходит, когда злоумышленник перехватывает достоверные данные из легитимного запроса и использует их позже для выдачи себя за реального пользователя или систему.

Представьте себе это так:

- Для входа в здание необходимо провести картой доступа.

- Кто-то тайно записывает сигнал.

- Позже они повторно воспроизводят тот же сигнал, чтобы снова открыть дверь.

Взлом паролей невозможен.

Никаких догадок.

Просто повторное использование того, что уже однажды сработало.

В сфере веб-безопасности таким “сигналом” может быть:

- Запрос на вход в систему

- Токен сессии

- Подпись API

- Отправка формы

- Заголовок аутентификации

Если система не проверяет актуальность, время отправки или уникальность запроса, повторный запрос может быть принят как допустимый.

Применимы ли атаки повторного воспроизведения к сайтам WordPress?

Да, но не всегда так же, как в случае с корпоративными системами или финансовыми API.

В WordPress есть встроенные средства защиты, снижающие риск, но атаки повторного воспроизведения всё ещё могут быть актуальны в определённых сценариях, особенно когда:

- Добавлен пользовательский код

- REST API доступны для всех.

- Токены аутентификации используются повторно некорректно.

- Рекомендации по обеспечению безопасности пропущены.

Поэтому вместо того, чтобы спрашивать, являются ли атаки повторного воспроизведения, существовать В WordPress лучше задать следующий вопрос:

При каких условиях сайт на WordPress становится уязвимым для атак повторного воспроизведения?

Давайте разберем это подробнее.

Как WordPress обрабатывает запросы и аутентификацию

Чтобы понять суть атак повторного воспроизведения в WordPress, нам нужно разобраться, как WordPress обычно защищает запросы.

1. Нонсы WordPress (что они на самом деле делают)

WordPress использует одноразовые числа (nonce) для защиты таких действий, как:

- Отправка форм

- AJAX-запросы

- Действия администратора

Использование одноразового числа помогает обеспечить:

- Запрос поступил от действительного пользователя.

- Запрос поступил недавно (обычно на ограниченный срок).

- Запрос не использовался повторно бесконечно.

Уже одно это предотвращает многие классические сценарии повторного воспроизведения.

Однако, одноразовые числа — это:

- Ограниченное по времени, не строго одноразовое использование.

- Не применяется автоматически ко всем пользовательским конечным точкам

- Разработчики часто неправильно понимают или используют этот термин.

Если разработчик создает собственную конечную точку и пропускает проверку одноразового числа (nonce), риск повторного воспроизведения возрастает.

2. Сессии и файлы cookie

WordPress в основном опирается на:

- Файлы cookie аутентификации

- Идентификаторы сессии, хранящиеся в файлах cookie.

Если злоумышленник украдет действительный cookie-файл (через XSS, небезопасную сеть Wi-Fi или вредоносное ПО), он сможет повторно отправлять аутентифицированные запросы до тех пор, пока сессия не истечет или не будет аннулирована.

Это не уникальная особенность WordPress, но она... является применимый.

3. Аутентификация REST API

Современные сайты на WordPress часто используют:

- Конечные точки REST API

- Безголовый WordPress

- Мобильные приложения

- Интеграция со сторонними сервисами

Если аутентификация REST API реализована с использованием:

- Статические токены

- Долгосрочные API-ключи

- Неподписанные запросы

В этом случае атаки с повторным воспроизведением становятся реальной проблемой.

Типичные сценарии атак повторного воспроизведения в WordPress

Давайте рассмотрим, где в реальных условиях работы WordPress наиболее вероятно возникновение атак повторного воспроизведения.

1. Пользовательские конечные точки REST API

Многие разработчики создают собственные конечные точки, например:

/wp-json/custom/v1/order/wp-json/app/v1/login/wp-json/integration/v1/sync

Если эти конечные точки:

- Принимайте один и тот же токен многократно.

- Не проверяйте метки времени.

- Не проверяйте подписи запросов.

Затем злоумышленник, перехвативший один действительный запрос, может воспроизвести его несколько раз.

Это может привести к:

- Повторные действия

- Несанкционированный доступ

- манипулирование данными

2. Оплата и обработка заказов

Атаки с использованием повторного воспроизведения особенно опасны, если они связаны со следующими факторами:

- Создание заказа

- Подтверждение оплаты

- Активация подписки

Если запрос на подтверждение может быть воспроизведен, злоумышленники могут:

- Инициировать дублирование заказов

- Повторно активируйте просроченные услуги

- Обход проверок платежей

Сам WooCommerce включает в себя средства защиты, но ошибки чаще всего возникают из-за нестандартной логики платежей.

3. API для входа в систему и аутентификации

Некоторые сайты на WordPress предоставляют следующие возможности:

- Пользовательские API для авторизации

- аутентификация мобильного приложения

- системы аутентификации на основе JWT

Если JWT:

- Не истекает быстро

- Не повернуты

- Хранятся небезопасным образом

Атаки с использованием повторного воспроизведения становятся возможными.

4. Веб-хуки и интеграция со сторонними сервисами

WordPress часто получает входящие веб-хуки от:

- Платежные шлюзы

- Поставщики услуг доставки

- CRM-системы

- Инструменты автоматизации

Если запросы веб-перехватчика не выполняются:

- Подпись

- Отметка времени

- Проверено на стороне сервера

Злоумышленник может повторно воспроизвести старые полезные нагрузки веб-хуков, чтобы снова запустить соответствующие действия.

Почему атаки повторного воспроизведения часто упускаются из виду

Атаки с использованием повторного воспроизведения не кажутся такими же драматичными, как атаки методом перебора паролей или заражение вредоносным ПО.

Явного сообщения, указывающего на возможность взлома, нет.

Главная страница не взломана.

Никаких внезапных простоев.

Однако ущерб зачастую бывает незаметным:

- Дублирующиеся записи

- Неожиданные изменения состояния

- Странное поведение пользователя

- Несогласованные журналы

Поскольку всё выглядит “легитимно”, атаки с использованием повторного воспроизведения могут оставаться незамеченными в течение длительного времени.

Безопасны ли стандартные сайты WordPress от атак повторного воспроизведения?

Для простых сайтов на WordPress ответ в большинстве случаев положительный.

Если ваш сайт:

- Используется стандартный вход в систему.

- Использует хорошо поддерживаемые плагины.

- Не предоставляет доступ к пользовательским API.

- Правильно использует HTTPS.

В таком случае атаки повторного воспроизведения не представляют собой первостепенной проблемы.

Однако современные сайты на WordPress редко бывают такими простыми.

После того, как вы представите:

- Безголовая архитектура

- Мобильные приложения

- Пользовательские панели мониторинга

- Внешние интеграции

- Расширенные потоки WooCommerce

Значимость атак с использованием повторного воспроизведения значительно возрастает.

Как снизить риски атак повторного воспроизведения в WordPress

Теперь поговорим о решениях — практических.

1. Всегда используйте HTTPS (без исключений).

Без HTTPS:

- Запросы могут быть перехвачены.

- Жетоны могут быть украдены.

- Повтор становится тривиальным

HTTPS гарантирует, что злоумышленники не смогут легко перехватывать корректные запросы во время их передачи.

Это не подлежит обсуждению.

2. Правильно используйте одноразовые числа (Nonics) в пользовательском коде.

Если вы построите:

- AJAX-действия

- Административные формы

- Пользовательские конечные точки

Всегда:

- Генерировать одноразовые коды (nonce)

- Проверяйте их на стороне сервера.

- Обеспечить соблюдение сроков действия

Никогда не следует предполагать, что “зарегистрированные пользователи находятся в безопасности”.”

3. Добавьте временные метки и проверки срока действия.

Для API и веб-хуков:

- Включайте временные метки в запросы.

- Отклонять запросы, поданные вне допустимого временного окна.

Это делает повторное выполнение старых запросов бесполезным.

4. Подписи запроса на использование

Вместо статических токенов:

- Подписывайте запросы, используя общие секреты.

- Проверка подписей на стороне сервера.

Это гарантирует, что даже если запрос будет перехвачен, его нельзя будет легко изменить или повторно использовать.

5. Ограничение срока действия токенов.

Для токенов JWT или API:

- Используйте короткие сроки годности.

- Регулярно меняйте токены.

- Отзывайте токены, когда они больше не нужны.

Долговечные токены удобны для повторного использования.

6. Мониторинг журналов и аномалий.

Атаки с использованием повторного воспроизведения часто оставляют следы:

- Повторение идентичных полезных нагрузок

- Запросы поступают не по порядку.

- Неожиданное поведение по времени

Качественная регистрация событий позволяет осуществлять обнаружение.

Применимы ли атаки повторного воспроизведения к сайтам WordPress в реальных условиях ведения бизнеса?

Безусловно, особенно в трансграничных и международных сценариях использования.

Множество сайтов на WordPress по всему миру:

- Обслуживание пользователей в разных регионах.

- Интеграция с различными платежными системами

- Используйте API для синхронизации данных между платформами.

Чем более распределенной и автоматизированной становится система, тем важнее становится защита от повторного воспроизведения.

Безопасность — это уже не просто вопрос плагинов, это вопрос архитектуры и проектных решений.

В заключение: Безопасность — неотъемлемая часть хорошего веб-дизайна.

Атаки с использованием повторного воспроизведения — это не то, что большинство WordPress Новичкам не стоит паниковать по этому поводу, но для современных масштабируемых сайтов на WordPress с поддержкой API это вполне реально.

Понимание того, применимы ли атаки повторного воспроизведения к сайту WordPress, зависит от следующих факторов:

- Как устроен сайт

- Как происходит обмен данными между системами

- Как осуществляется аутентификация

Безопасность — это не просто технический контрольный список.

Это часть профессионального веб-дизайна.

Как AIRSANG может помочь

На сайте АИРСАНГ, Мы работаем преимущественно с трансграничными компаниями и международными брендами. Наш фокус выходит за рамки визуального оформления — мы уделяем большое внимание структуре, производительности и безопасности.

Независимо от того, являетесь ли вы:

- Создание собственного сайта на WordPress

- Разработка интернет-магазина WooCommerce для пользователей по всему миру.

- Интеграция API, платежных систем или сторонних сервисов.

Мы разрабатываем и внедряем веб-сайты, которые не только красивы, но и безопасны, масштабируемы и надежны.

Если вы задаетесь вопросом, относится ли ваш WordPress Если ваш сайт должным образом защищен или вы планируете проект, где безопасность имеет первостепенное значение с самого начала, мы будем рады помочь.

АИРСАНГ Компания сочетает опыт работы в международных проектах с профессиональным веб-дизайном, чтобы поддерживать предприятия, стремящиеся к безопасному и устойчивому развитию.

Доставка по всему миру

АИРСАНГ Предоставляет экономически эффективные решения в области веб-дизайна, фирменного стиля и электронной коммерции. От Shopify и WordPress до изображений товаров для Amazon., Мы помогаем мировым брендам создавать, развивать и расширять свой онлайн-бизнес.

Спроектируем и создадим для вас WordPress-сайт или корпоративный сайт с полной системой электронной коммерции.

Нестандартные требования или специальные предложения

Последние публикации

Не слишком ли много 50 плагинов для интернет-магазина на WordPress?

Дизайн основного изображения для конвертации помады на Amazon.

Как хакеры крадут электронные письма администраторов WordPress (и как им это предотвратить)

Что делает основное изображение жидкой тональной основы Amazon конвертируемым?

Разработка эффективного основного изображения Amazon для фильтрующих картриджей

Повторные атаки на WordPress: реальная угроза или преувеличенный миф?

Как скопировать страницы WordPress, ничего не сломав

Сравнение пяти тем WordPress для сайтов о домашних животных

Сравнение пяти тем оформления для интернет-магазинов купальников

Как отключить комментарии в WordPress (не сойдя с ума)

Ошибка WordPress 500: когда ваш сайт начинает паниковать

Как связаться со службой поддержки Shopify: простое и понятное руководство

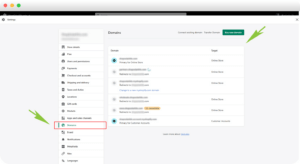

Как деактивировать магазин Shopify: понятное и практичное руководство

Сравнение пяти тематических магазинов обуви

Shopify против Etsy: решающее противостояние в онлайн-торговле

Ваш сайт на Shopify или WordPress взломан? Вот что нужно делать.

Как запустить магазин Shopify, не сойдя с ума