Повторные атаки на WordPress: реальная угроза или преувеличенный миф?

Давайте сначала кое-что проясним.

Атаки с использованием повторных воспроизведений не выглядят пугающе.

Они не взламывают пароли.

Они не внедряют вредоносный код, повсюду разбрасывая зеленый хакерский текст.

Они хитрые. Вежливые. И досадно эффективные.

И да, они безусловно к WordPress сайты.

Особенно если ваш сайт обрабатывает авторизацию, платежи, контактные формы, AJAX-запросы или что-либо, связанное с кнопками “Отправить”.

Итак… Что такое атака повторного воспроизведения (на понятном языке)?

Атака повторного воспроизведения — это, по сути, следующее:

Злоумышленник записывает законный запрос — например, вход в систему, отправку формы или платеж — а затем отправляет его снова. И снова. И снова.

Навыки хакинга не требуются.

Просто скопируйте → вставьте → получите прибыль.

Если ваш сайт на WordPress не проверяет, использовался ли уже данный запрос, он с радостью сообщит:

“Конечно! Давайте повторим”.”

И вот тут-то и начинаются проблемы.

Почему сайты на WordPress являются идеальными целями для атак

WordPress по умолчанию не является небезопасным, но он гибкий. А гибкость, в свою очередь, провоцирует ошибки.

Вот почему атаки повторного воспроизведения так любят WordPress:

- Плагины не всегда являются гениями в области безопасности.

Некоторые пропускают проверку одноразовых чисел. Некоторые используют токены повторно. А некоторые просто надеются на лучшее. - Поступает множество конфиденциальных запросов.

Вход в систему, оформление заказа, сброс паролей, контактные формы — все что угодно. - AJAX и REST API повсюду

Современный WordPress работает на основе фоновых запросов. Хакеры обожают фоновые запросы. - Неправильная настройка SSL по-прежнему существует.

Да, в 2025 году. К сожалению.

Как выглядят атаки повторного воспроизведения в реальном мире

Это не теория. Это очень реально.

Взлом системы

Перехваченный запрос на авторизацию используется повторно. Сессия перехвачена. Теперь “вы” — это кто-то другой.

Повторные платежи

Один запрос на оформление заказа → повторная отправка → двойное (или тройное) списание средств. Клиенты паникуют. Вы паникуете ещё сильнее.

Форма спама на стероидах

Одна форма обратной связи была обработана 500 раз. Ваш почтовый ящик плачет.

Злоупотребление API-интерфейсами

Незащищенные AJAX или REST-запросы будут воспроизводиться до тех пор, пока ваш сервер не попросит о пощаде.

Бонусный уровень: HTTP/3 и 0-RTT усложняют задачу.

Более быстрый интернет приносит с собой… приятные сюрпризы.

В TLS 1.3 была введена функция 0-RTT (ранние данные), которая по своей сути является воспроизводимой. Это не ошибка — это физика.

Если ваш сайт на WordPress:

- Использует CDN.

- Поддерживает HTTP/3

- Принимает предварительные данные без проверки.

Поздравляем — вы расширили окно для повторного просмотра.

Если вы этого не сделаете нуждаться Предварительные данные, отключите их. Прирост скорости не стоит проблем с безопасностью.

Как остановить атаки повторного воспроизведения на WordPress (без бессонницы)

Хорошие новости: WordPress уже предоставляет вам все необходимые инструменты. Вам нужно только ими пользоваться.

1. Используйте одноразовые числа так, как будто вы настроены серьезно.

Nonces = “число, использованное один раз”.”

Это встроенная в WordPress система защиты от повторного воспроизведения.

- Использовать

wp_nonce_field()в формах - Проверить с помощью

wp_verify_nonce() - Проверка пользовательского кода и старых плагинов.

Если запрос не имеет действительного одноразового кода (nonce), он не будет принят. Всё просто.

2. Добавить временные ограничения

Даже хорошие просьбы не должны оставаться неизменными вечно.

- Добавить метки времени к запросам

- Отклоняйте все материалы старше нескольких минут.

Окно воспроизведения закрыто.

3. Одноразовые токены для конфиденциальных действий

Сброс паролей, волшебные ссылки, подтверждения платежей — используйте один раз, истечет быстро.

Большинство серьезных плагинов поддерживают эту функцию. Включите её.

4. HTTPS повсюду (без исключений)

HTTPS шифрует трафик, что значительно затрудняет захват воспроизведения.

- Принудительное использование SSL

- Исправлены предупреждения о смешанном контенте.

- Прекратите притворяться, что HTTP “вероятно, в порядке”.”

Это не.

5. Защитите AJAX и REST API.

Никогда не доверяйте запросу только потому, что он “пришел с вашего сайта”.”

- Требовать состояния входа в систему

- Проверка одноразовых кодов

- Проверка прав пользователя на стороне сервера.

Каждое действие должно задавать вопрос: кто ты на самом деле?

6. Следите за ситуацией, как параноик-профессионал.

Вам не нужен страх — вам нужна видимость.

- Ограничение скорости

- Обнаружение повторных запросов

- Плагины безопасности с логированием запросов

Атаки с использованием повторного воспроизведения по своей природе являются повторяющимися. Это делает их обнаруживаемыми.

Для разработчиков плагинов (или создателей пользовательских кодов Brave)

Дополнительные баллы, если вы:

- Проверяйте роли пользователей, а не только одноразовые коды (nonce).

- Избегайте кэширования динамических форм.

- Сделайте логику платежей идемпотентной (корректировка дубликатов должна корректно завершаться с ошибкой).

- Защищенные подписи и временные метки веб-перехватчиков

В будущем вы будете благодарны.

Главный вывод: атаки с использованием повторов — скучные, но опасные.

Атаки с использованием повторов не попадут в заголовки новостей.

Но они сделают это тихо:

- Истощение денег

- спам-системы

- Подрыв доверия

А сайты на WordPress, которые их игнорируют, в конечном итоге убеждаются в этом на собственном горьком опыте.

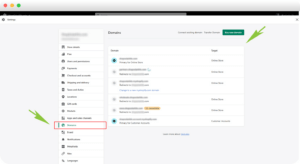

На сайте АИРСАНГ, Такой образ мышления заложен в саму суть нашей работы.

Мы специализируемся на трансграничных веб-сайтах., WordPress & Shopify дизайн и долгосрочная стабильность платформы — а не только то, как сайт выглядит в день запуска.

Если вы создаёте международный сайт и масштабируете электронную коммерцию, следите за AIRSANG.

Доставка по всему миру

АИРСАНГ Предоставляет экономически эффективные решения в области веб-дизайна, фирменного стиля и электронной коммерции. От Shopify и WordPress до изображений товаров для Amazon., Мы помогаем мировым брендам создавать, развивать и расширять свой онлайн-бизнес.

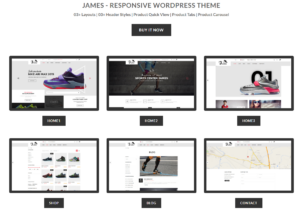

Спроектируем и создадим для вас WordPress-сайт или корпоративный сайт с полной системой электронной коммерции.

Нестандартные требования или специальные предложения

Последние публикации

Не слишком ли много 50 плагинов для интернет-магазина на WordPress?

Дизайн основного изображения для конвертации помады на Amazon.

Как хакеры крадут электронные письма администраторов WordPress (и как им это предотвратить)

Что делает основное изображение жидкой тональной основы Amazon конвертируемым?

Разработка эффективного основного изображения Amazon для фильтрующих картриджей

Как скопировать страницы WordPress, ничего не сломав

Сравнение пяти тем WordPress для сайтов о домашних животных

Сравнение пяти тем оформления для интернет-магазинов купальников

Как отключить комментарии в WordPress (не сойдя с ума)

Ошибка WordPress 500: когда ваш сайт начинает паниковать

Как связаться со службой поддержки Shopify: простое и понятное руководство

Как деактивировать магазин Shopify: понятное и практичное руководство

Сравнение пяти тематических магазинов обуви

Shopify против Etsy: решающее противостояние в онлайн-торговле

Ваш сайт на Shopify или WordPress взломан? Вот что нужно делать.

Как запустить магазин Shopify, не сойдя с ума

Shopify — это легитимный сервис? Пошаговое руководство для начинающих онлайн-продавцов.